مقدمه نویسنده

این کتاب تقدیم به تمام آن انسانهای خوبی است که زمان و انرژی خود را، و گاهی در برخی مکانها، آزادی یا حتی جانشان را صرف انجام کاری میکنند که واقعاً برایشان ارزشمند است. این کتاب درباره ناشناس ماندن و حفظ حریم خصوصی در این جنگل انبوه مملو از شکارچیان داده به نام اینترنت است.

هر موجودی در این جنگل یک ویژگی مشترک دارد: همه آنها دادهای دارند که میخواهند از آن محافظت کنند. حتی اگر نخواهند آن را بپذیرند، حتی اگر بگویند چیزی برای پنهان کردن ندارند — و شاید هم حق با آنها باشد — من اطلاعات کارت اعتباریام را مخفی نمیکنم، اما هرگز نمیخواهم کسی که به او اعتماد ندارم به آن دسترسی پیدا کند. و این همان حریم خصوصی است.

حریم خصوصی یک حق انسانی است و هیچکس نباید حق داشته باشد آن را از فرد دیگری بگیرد. متأسفانه، ما در دنیایی زندگی میکنیم که حقوقمان هیچ ارزشی ندارد. شرکتها، داکسرها (افرادی که اطلاعات شخصی دیگران را بهصورت عمومی منتشر میکنند)، دولتها، سازمانهای جاسوسی — روزانه حق حریم خصوصی ما را نقض میکنند. آنها دست از کارشان برنمیدارند؛ از دادههای ما سود میبرند. دادههای ما اساس کسبوکار آنها است. ما هستیم که باید تا حدی جلوی تحویل دادههای خود را بگیریم (البته بدون اینکه زندگیمان سخت و غیرقابل تحمل شود).

برخی ممکن است این نیاز به حریم خصوصی را پارانویید بدانند، اما محافظت از خود و عزیزانتان در برابر آسیبهای آینده، پارانویید نیست. حریم خصوصی را مثل بیمه تصور کنید. شاید امروز به دولت خود اعتماد داشته باشید(!)، شاید به پیامرسان خود با پیامهایتان اعتماد کنید، شاید به گوگل با تمام زندگیتان اعتماد کنید، اما به یاد داشته باشید، شیطان هم زمانی فرشته بود. هر کسی میتواند بد شود؛ هر دولتی میتواند فاسد و دیکتاتور شود. وقتی این اتفاق بیافتد، نمیخواهید که آنها هر ثانیه از زندگی شما را بدانند.

امروزه حفظ حریم خصوصی بدون امنیت ممکن نیست. دادههای شما باید ایمن باشد تا به کسانی که میخواهید، دسترسی بدهید. باید انتظار داشته باشید که هر چیزی که آنلاین میگذارید، یک روز خوانده و باز شود. تنها چیزی که میتوانید به آن اعتماد کنید، الگوریتمهای رمزنگاری و ریاضیات پشت آنها است که امنیت و قابلیت اطمینان آنها را تضمین میکند. با این حال، حتی امنترین الگوریتمهای رمزنگاری هم ممکن است یک روز شکسته شوند، و خوب است این نکته را به یاد داشته باشید.

حریم خصوصی و امنیت همچنین پایههای ناشناس بودن هستند. برای ناشناس ماندن، به هر دوی آنها نیاز دارید. ناشناس بودن زمانی است که دیگران آنچه شما انجام میدهید را میبینند، آنچه که شما میخواهید ببینند، اما نمیتوانند بدانند که چه کسی پشت این اقدامات است. این مشابه حریم خصوصی است، اما در حریم خصوصی، آنها میدانند شما چه کسی هستید، اما نمیدانند چه کاری انجام میدهید.

این کتاب رایگان است، نه فقط از این نظر که خواندن آن هیچ هزینهای ندارد، بلکه رایگان از نظر آزادی. این یک پروژه جانبی از من است که در اوقات فراغتم تحت مجوز CC BY-NC 4.0 نوشته شده است. این مجوز به هر کسی اجازه میدهد که آن را در هر رسانهای به اشتراک بگذارد و کپی کند و تغییراتی در آن ایجاد کند، به شرطی که به نویسنده اعتبار دهند و تغییرات ایجادشده را مشخص کنند. علاوه بر این، این مجوز اجازه استفاده تجاری را نمیدهد.

من این کار را برای کسب درآمد نمیکنم؛ اگر پول میخواستم، برایش کار میکردم. این کتاب و تمام پروژههای دیگر من از روی علاقهام به خلق محتوای رایگان و نرمافزاری است که فکر میکنم میتواند به دیگرانی که به آن نیاز دارند، کمک کند. با این حال، من کمکهای مالی را قبول میکنم و بسیار قدردان آن هستم، زیرا به من این امکان را میدهد که زمان بیشتری را صرف کاری که برایم ارزشمند است کنم و نگران کار دیگری که از آن لذت نمیبرم فقط برای تأمین زندگی نباشم. اگر کار من برای شما مفید است یا میخواهید از آنچه انجام میدهم حمایت کنید، لطفاً بخش اهدای کتاب را بررسی کنید.

این کتاب برای مجرمان، تروریستها، نژادپرستان یا هر کسی که قصد پنهان کردن کارهای اشتباه خود را دارد، نیست. این برای فعالان حقوق بشر، کسانی که در مکانهایی که آزادی وجود ندارد برای آن مبارزه میکنند و کسانی که به جای تخریب جامعه، چیزی خوب به آن اضافه میکنند، نوشته شده است. این برای قهرمانانی است که باید برای محافظت از خود و عزیزانشان نقاب بزنند، نه برای ابرشرورها.

فصل اول

اثر دانینگ-کروگر نشان میدهد که وقتی شروع به یادگیری یک مهارت میکنید، اغلب اعتماد به نفس بسیار بالایی در خود و مهارتتان دارید، زیرا مقدار کمی در مورد کاری که انجام میدهید، میدانید. اما با شروع یادگیری واقعی، اعتماد به نفس شما کاهش پیدا میکند و در طول زمان، وقتی مهارت خود را بهبود میدهید، اعتماد به نفستان دوباره افزایش مییابد، اما این بار این اعتماد به نفس بر پایه مهارت واقعی شما استوار است. همین مسئله در مورد حریم خصوصی و امنیت نیز صدق میکند. در ابتدا ممکن است فکر کنید که با باز کردن یک تب ناشناس (Incognito) ایمن هستید و هیچکس نمیداند چه کاری انجام میدهید. اما با افزایش آگاهی، ممکن است نوعی اضطراب پیدا کنید، زیرا متوجه میشوید چقدر واقعاً آسیبپذیر هستید. با این حال، در طول زمان، با کسب مهارت بیشتر، احساس امنیت و اعتماد به نفس بیشتری خواهید داشت و این بار واقعاً نسبت به گذشته امنیت بیشتری دارید.

در این فصل، تمرکز بر افشای برخی از افسانههای مربوط به حریم خصوصی و امنیت خواهد بود که اکثر تازهکاران در دنیای حریم خصوصی به آنها باور دارند، اما در واقع میتوانند حریم خصوصی شما را بدتر کنند، زیرا شما را منحصربهفردتر میکنند بدون اینکه فایدهای واقعی برایتان داشته باشند.

من دشمنی ندارم

اولین افسانه، و ظاهراً بزرگترین آن در دنیای حریم خصوصی، چیزی است که من آن را پدیده "من دشمنی ندارم" مینامم، یا همان چیزی که شاید به نام "من چیزی برای پنهان کردن ندارم" بشناسید.

همانطور که در مقدمه اشاره کردم، حتی اگر چیزی برای "پنهان کردن" نداشته باشیم، قطعا چیزهایی داریم که میخواهیم از آنها محافظت کنیم. یا شاید موضوع فقط در مورد ما نیست؛ شاید افرادی که ما میشناسیم و برایمان اهمیت دارند، چیزهایی برای پنهان کردن داشته باشند و ما میتوانیم حلقه ضعیف در زنجیره حریم خصوصی آنها باشیم.

شما و من امروز دشمنی نداریم؛ امروز چیزی برای پنهان کردن نداریم. اما آیا میتوانیم با اطمینان بگوییم که این در پنج یا ده سال آینده هم صادق خواهد بود؟ قطعا نه. ما نمیدانیم و نمیتوانیم بدانیم که چه اتفاقی خواهد افتاد. حریم خصوصی فعلی ما میتواند به عنوان بیمهای برای آنچه ممکن است در آینده رخ دهد، عمل کند.

تصور کنید کسی موفق به جمعآوری اطلاعات شخصی شما شده و از آن برای فعالیتهای غیرقانونی استفاده میکند. آیا قانع کردن پلیس یا افبیآی که شما آن کار را انجام ندادهاید سختتر است یا محافظت از اطلاعات شخصی خودتان در وهله اول؟ یا شاید ده سال بعد، اگر گوگل به یک ابزار شناسایی تروریست برای دولت تبدیل شود، و در حین سفر با همسر و فرزندانتان، ایمیلها، تاریخچه جستجوها و پیشنهادهای تبلیغاتی شما را بررسی کنند. اگر به دلیل جستجوی شما درباره مواد منفجره برای جشن تولد فرزندتان در سال گذشته و تبلیغاتی که دریافت کردهاید، به عنوان تروریست شناسایی شوید، ممکن است بقیه عمرتان را در یک لیست مراقبتی بگذرانید.

اما فرض میکنم اگر شما در حال خواندن این کتاب هستید، احتمالاً اهمیت حریم خصوصی را بهخصوص در این روزها که یکی از کماحترامترین حقوق انسانی است، درک میکنید. با این حال، همه ما میتوانیم این وضعیت را تغییر دهیم. مقصر این وضعیت، دولتها، داکسرها، شرکتها و آنچه به عنوان "آژانسهای امنیت ملی" شناخته میشوند، هستند. با این حال، مسئولیت درست کردن این وضعیت بر عهده ما است. ما باید از حریم خصوصی خود محافظت کنیم.

من فقط در حالت ناشناس میروم

اگر از کسی که با اینترنت آشنا نیست بپرسید برای اینکه بهطور کامل ناشناس آنلاین شود چه کاری میکند، ممکن است بگوید: "من فقط حالت ناشناس (Incognito) را باز میکنم." این احتمالاً رایجترین افسانه در دنیای حریم خصوصی در میان کسانی است که با تکنولوژی آشنایی ندارند — اینکه حالت ناشناس یعنی هیچکس نمیتواند آنها را ردیابی کند یا فعالیتهای آنلاین آنها را ببیند. اما این بسیار دور از واقعیت است. تمام کاری که حالت ناشناس انجام میدهد، این است که از ذخیره تاریخچه مرورگر و ورودهای شما جلوگیری میکند.

ارائهدهنده اینترنت شما هنوز هم میداند چه کارهایی انجام میدهید، وبسایتهایی که بازدید میکنید، آیپی شما را میدانند و شما همچنان قابل ردیابی و منحصربهفرد باقی میمانید. البته حالت ناشناس برخی مزایای حریم خصوصی دارد، بهویژه اگر از کامپیوتر شخص دیگری استفاده کنید؛ در این صورت، نمیخواهید کوکیها، تاریخچه جستجوها یا ورودهایتان روی دستگاه آنها ذخیره شود. اما بهجز این، کمک چندانی به حریم خصوصی یا امنیت کلی شما نمیکند.

برای مخفی کردن فعالیتهایتان، به چیزی نیاز دارید که درخواستهایتان را رمزگذاری کند و آنها را به مقصدی که میخواهید برساند، مانند یک پروکسی امن، یک تونل SSH یا یک VPN. با این حال، وبسایتهایی که بازدید میکنید، همچنان میتوانند شما را ردیابی کنند و شما را در وبسایتهای دیگر دنبال کنند. من این موارد را بهطور مفصل در فصلهای بعدی پوشش خواهم داد.

VPN ها ناشناس هستند

این یکی از بزرگترین افسانهها در دنیای حریم خصوصی و ناشناس بودن است: اینکه اگر از یک VPN استفاده کنید، هیچکس نمیداند چه کار میکنید و کاملاً ناشناس خواهید شد. اما این کاملاً اشتباه است. به VPN به عنوان تغییری در اعتماد از ارائهدهنده اینترنت خود (ISP) به ارائهدهنده VPN خود نگاه کنید. وقتی به VPN متصل میشوید، اکنون به آنها اجازه میدهید چیزهایی را ببینند که پیش از این ISP شما میدید.

علاوه بر این، VPN ها در مخفی نگه داشتن آیپی واقعی شما عملکرد خوبی ندارند. با اکثر شرکتهای VPN، یک حکم قضایی میتواند آنها را مجبور به ارائه تمام لاگها و اطلاعاتی کند که درباره شما دارند، و معمولاً آنها اطلاعات زیادی دارند. البته استثنائاتی هم وجود دارد؛ برخی شرکتها مانند Mullvad، ProtonVPN و Windscribe کسبوکار خود را بر اساس حریم خصوصی کاربران خود ساختهاند. شما میتوانید بهصورت ناشناس در این سرویسها ثبتنام کنید، با پول نقد یا ارز دیجیتال پرداخت کنید و آنها لاگهای ترافیک کاربران و فعالیتها را ذخیره نمیکنند. اما اینها هم ابزار ناشناس بودن نیستند.

حتی اگر ارائهدهنده VPN شما هیچچیز را لاگ نکند، دیتاسنترهایی که سرورهای آنها را میزبانی میکنند، حتماً این کار را خواهند کرد. مسئله دیگر این است که VPN ها در برابر تحلیل ترافیک آسیبپذیر هستند. ترافیک VPN میتواند تحلیل شود تا الگوهایی شناسایی شود که منبع و مقصد ترافیک شما را نشان دهد، و این مشکلی نیست؛ بعد از همه اینها، VPN ها برای ناشناس بودن طراحی نشدهاند.

مشکل دیگر با VPN ها، ردیابی اثر انگشت دیجیتال (Fingerprinting) است. در تور (Tor)، شما مرورگر تور دارید که بهگونهای طراحی شده تا تمام کاربران تور شبیه به هم باشند. اما در VPN ها، شما منحصربهفردترین فرد روی زمین هستید، بهخصوص اگر مرورگری داشته باشید که به هر شکلی تغییر داده شده باشد یا اگر از سیستمعاملی مانند لینوکس یا BSD استفاده میکنید. کوچکترین تغییرات میتواند شما را بهشدت منحصربهفرد کند، و این همان چیزی است که شما برای ناشناس بودن نمیخواهید. اما برای حریم خصوصی، این مشکلی ندارد. شما میتوانید با خیال راحت از فایرفاکس تقویتشده (Hardened Firefox) برای استفاده شخصی خود، مانند تماشای یوتیوب و پرداخت صورتحسابهایتان استفاده کنید. این در واقع یک حرکت خوب است. در این سناریو، نیازی ندارید که شبیه به بقیه باشید؛ شما میتوانید منحصربهفرد باشید. من در فصلهای بعدی به تفصیل درباره ردیابی اثر انگشت دیجیتال صحبت خواهم کرد.

اگر میخواهید ناشناس بمانید، باید از ابزارهایی استفاده کنید که مخصوص این کار طراحی شدهاند، مانند تور (Tor) و مرورگر تور. کاری که تور انجام میدهد، همان چیزی است که نامش نشان میدهد: The Onion Router. این شبکه مانند یک پیاز عمل میکند؛ دادههای شما را در سه لایه رمزگذاری میکند. وقتی دادهها از هر یک از Tor relay عبور میکنند، یک لایه رمزنگاری برداشته میشود و آدرس relay بعدی در زنجیره را فاش میکند تا زمانی که دادهها به مقصد نهایی برسند. وقتی با تور در شبکه معمولی (Clearnet) گشت میزنید، آخرین رله شما نودی به نام نود خروجی (Exit Node) خواهد بود. نود خروجی میتواند دادههای داخل بسته شما را ببیند، اما نمیتواند بهطور قطعی بداند که مبدأ بسته از کجا بوده است. برای ردیابی یک بسته تا فرستنده آن، تمام رلههایی که ترافیک شما از آنها عبور میکند باید تحت کنترل یک نفر باشد، و این بسیار بعید و پرهزینه است. وقتی وبسایتهایی که روی شبکه تور میزبانی میشوند را مرور میکنید، دادههای شما بهصورت انتها به انتها با کلید عمومی وبسایت رمزگذاری میشود (آدرس وبسایت همان کلید عمومی است و به همین دلیل است که آدرسهای تور بسیار طولانی و سخت برای بهخاطر سپردن هستند). بنابراین هیچکس در میان مسیر نمیتواند ترافیک را باز کند؛ آنها فقط آن را تا رسیدن به مقصد عبور میدهند.

ابزارهای دیگری برای ناشناس بودن نیز وجود دارند، مانند Lokinet (که جدیدتر است) و I2P. از نظر فنی، هر دو ناشناستر از شبکه تور هستند، اما فنی بودن همه چیز نیست. I2P و Lokinet هر دو نودهای بسیار محدودی در مقایسه با تور دارند که شبکه را آسیبپذیرتر میکند. علاوه بر این، هیچکدام مرورگری مانند مرورگر تور ارائه نمیدهند که از ردیابی اثر انگشت دیجیتال کاربران جلوگیری کند. در حال حاضر، بهترین گزینه تور است، هم به دلیل سابقه اثباتشدهاش در طول سالها و تعداد قابلتوجهی از نودها و رلههای داوطلب، و هم به دلیل اینکه مرورگر تور کار بسیار خوبی در یکسانسازی اثر انگشت کاربران تور در هنگام استفاده از شبکه تور انجام میدهد.

چیزی که باید هنگام استفاده از مرورگر تور به خاطر داشته باشید این است که نباید هیچچیزی را تغییر دهید. آن را به همان شکل که هست رها کنید؛ افزونهای نصب نکنید یا تنظیماتش را دستکاری نکنید. مرورگر تور برای داشتن اثر انگشت مشابه با دیگر مرورگرهای تور طراحی شده است و حتی کوچکترین تغییرات ممکن است شما را به منحصربهفردترین فرد در شبکه تور تبدیل کند.

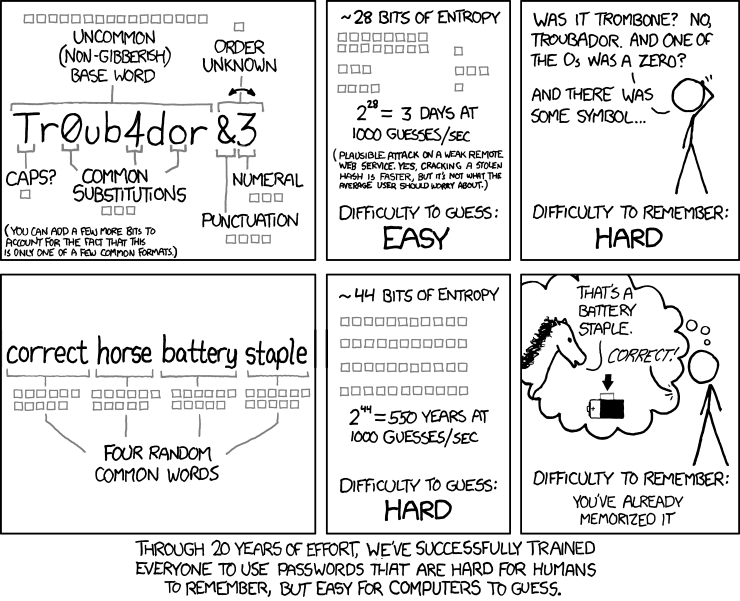

من از یک رمز عبور قوی استفاده میکنم

یکی دیگر از افسانههایی که زیاد در میان افراد معمولی میبینم این است که آنها فکر میکنند باید یک رمز عبور قویای داشته باشند—چیزی تصادفی و سخت برای بهخاطر سپردن. داشتن رمزهای عبور قوی ضروری است، اما داشتن یک رمز عبور قوی برای همه چیز نه تنها کمک چندانی به امنیت شما نمیکند، بلکه شما را بسیار آسیبپذیر میکند.

تصور کنید از رمز عبور قوی و پیچیده خود برای هر سایتی که تاکنون ثبتنام کردهاید، استفاده کردهاید. اگر یکی از این سایتها رمز عبور شما را به درستی ذخیره نکرده و هک شود، و پایگاه داده آن بهصورت عمومی منتشر شود، حالا هر کسی میتواند از همان رمز عبور برای هر وبسایت یا سرویسی که شما در آن ثبتنام کردهاید استفاده کند و وارد شود.

بهجای اینکه خودتان را با حفظ یک رمز عبور واقعاً سخت اذیت کنید، باید از یک مدیر رمز عبور (Password Manager) استفاده کنید، چیزی که بهصورت محلی ذخیره شود مانند KeePass یا چیزی که آنلاین باشد مانند Bitwarden.

ابزارهای مدیریت رمزعبور که بهصورت لوکال (روی دستگاه شما) رمزهای عبور را ذخیره میکنند، قطعاً از آنهایی که آنلاین هستند امنترند، به این دلیل ساده که اگر کسی بخواهد به پایگاه داده آنها دسترسی پیدا کند، باید به کامپیوتر شما دسترسی پیدا کند. من نمیگویم دسترسی به کامپیوتر شما غیرممکن است، اما سرورهای Bitwarden ممکن است بسیار بیشتر از دستگاه شخصی شما هدف قرار گیرند. بهجز این، هر دو کاملاً رمزگذاری شدهاند. حتی اگر یک روز چیزی فاش شود، دادههای شما بهصورت ایمن ذخیره شده و تقریباً غیرقابل دسترسی خواهند بود، حداقل با ابزارها و کامپیوترهایی که امروزه داریم.

سپس میتوانید به مدیریت رمز عبور خود با استفاده از یک عبارت عبور (Passphrase) دسترسی پیدا کنید (نه یک رمز عبور). عبارتهای عبور بهمراتب بهخاطر سپردنیتر هستند درحالیکه امنیت بیشتری دارند. یک عبارت عبور میتواند چیزی مثل: Name-Seat-Look-Chair-Plane7-Stree7 باشد—فقط شش کلمه، یک علامت نگارشی و عدد 7 بهجای حرف T. در مقایسه با یک رمز عبور مانند *&(*747983HJGHgdgsutpshlnb، عبارت عبور هم امنتر خواهد بود و هم بهیادماندنیتر.

شرکتهای بزرگ فناوری بد هستند

این ایده وجود دارد، حتی در میان افرادی که افراد معمولی نیستند، که شرکتهای بزرگ فناوری بد هستند و امنیت و حریم خصوصی ضعیفی دارند. این ممکن است در مورد حریم خصوصی درست باشد، اما نه زیاد در مورد امنیت. شرکتهایی مانند گوگل و مایکروسافت احتمالاً امنیت خوبی دارند، اما ما هرگز نمیتوانیم مطمئن باشیم.

این به این دلیل است که آنها شفاف نیستند درباره اینکه چگونه چیزها را پیادهسازی کردهاند. ما نمیتوانیم ببینیم که آنها چه کاری برای محافظت از دادههای ما انجام میدهند، و این همان چیزی است که باعث میشود به آنها اعتماد نکنیم. شرکتی مانند سیگنال (Signal)، سرور، کلاینت و طرحهای رمزنگاری خود را برای عموم بهصورت متنباز (Open-source) منتشر کرده است. از سوی دیگر، چیزی مانند تلگرام فقط کلاینت خود را بهصورت متنباز کرده و همین. ما چیز زیادی درباره سرور یا حتی طرح رمزنگاری آنها که ادعا میکنند غیرقابل شکست است، نمیدانیم. در این وضعیت، ما میگوییم تلگرام برای هدف خود که پیامرسانی به مردم است، مناسب نیست. این برنامه ایمن نیست.

با این حال، در مورد چیزی مانند گوگل درایو، که مقدار مناسبی فضای ذخیرهسازی ابری رایگان ارائه میدهد، میتوانید از آن استفاده کنید. اگر قبلاً حساب گوگل دارید که به هویت شما مرتبط است، میتوانید از گوگل درایو برای آپلود برخی از دادههای رمزگذاری شده که فضایی برای آنها ندارید، استفاده کنید. فقط به این دلیل که گوگل است به این معنا نیست که کاملاً بد است و میتوان برای آن استفادههایی پیدا کرد. شما میتوانید از گوگل استفاده کنید، به شرطی که به حریم خصوصی خود آگاه باشید.

اگرچه هر روز جایگزینهای بیشتر و دوستانهتر با حریم خصوصی در حال ظهور هستند، بنابراین ممکن است در آینده نزدیک دیگر نیازی به استفاده از گوگل یا شرکتهای مشابه آن نداشته باشید.

متنباز یعنی خصوصی

بله، نرمافزار متنباز شفافتر از نرمافزار اختصاصی است و پتانسیل بیشتری برای امن و خصوصی بودن دارد، اما شفافیت و پتانسیل بهتنهایی آنها را خصوصیتر یا امنتر نمیکند. شما باید به دنبال بررسیهای مستقل از نرمافزاری که میخواهید استفاده کنید، باشید. همچنین، اختصاصی بودن به این معنا نیست که آنها کمتر ایمن هستند. به دنبال اعتبار نرمافزار و نگهدارندگان آن باشید و اینکه آیا مورد بررسی قرار گرفتهاند یا نه.

اینها برخی از رایجترین افسانهها درباره حریم خصوصی و امنیت آنلاین بودند. افسانههای بیپایانی وجود دارند که مردم به آنها باور دارند. در این شرایط، باید بهجای تعصب، منطقی باشیم. ما باید برنامهریزی کنیم که چه کاری نیاز است انجام دهیم، چه چیزی ارزش زمان و انرژی ما را دارد، و فصل بعدی درباره همین موضوع است—درباره مدلسازی تهدید و تهدیدهای رایجی که باید قبل از شروع طراحی مدل تهدید خود بدانید.

فصل ۲

تصور کنید در حال بازی ماینکرفت هستید و به صورت تصادفی در نقطهای از نقشه بازمیگردید. شما مختصات خانهای که ساختهاید را ندارید. پیدا کردن خانهتان در بازی بدون دانستن محل و جهت، ممکن است بسیار وقتگیر و آزاردهنده باشد و حتی گاهی غیرممکن (شاید بهخاطر ناامیدی تسلیم شوید). شما از غذا و انرژی خالی میشوید، و شبها با حمله ورودی زامبیها و اسکلتهایی که تیراندازی میکنند و کریپرهایی که در کنارتان منفجر میشوند، مواجه میشوید. اما اگر مختصات X, Y, Z خانهتان و جهتی که باید به آن بروید را داشتید، میتوانستید قبل از شب به آنجا برسید و از تمام این مشکلات نجات پیدا کنید.

در این کتاب برنامهریزی کردهام که به مرور زمان به موضوعات پیشرفتهتری بپردازم. فصل اول به افشای برخی از افسانههای رایج در مورد حریم خصوصی و امنیت اختصاص داشت و در این فصل، چیزها کمی عملیتر میشوند. این فصل کاملاً درباره مدلسازی تهدید است، چرا که من باور دارم این مهمترین قدم است که باید هنگام شروع سفر حریم خصوصی خود بردارید. در غیر این صورت، زمان زیادی را صرف تلاشهای بیفایده خواهید کرد و تمام تلاشها برای نیازهای شخصی شما هیچ منفعتی نخواهد داشت.

داشتن یک مدل تهدید میتواند معادل داشتن محل خانهتان در ماینکرفت باشد که روی کاغذ نوشته شده است. هر وقت از خانه دور شوید، میدانید کجا باید بروید تا بازگردید. در مورد حریم خصوصی و امنیت، شما میدانید چه تهدیدهایی شخصاً با آن مواجه هستید، چه چیزی میخواهید محافظت کنید، و بر اساس آن عمل میکنید، نه اینکه بهطور کورکورانه از تور در Whonix OS استفاده کنید بدون هیچ دلیلی و ممکن است با این کار زندگی خود را سختتر و حتی حریم خصوصی خود را بدتر کنید.

چیزی به نام امنیت کامل وجود ندارد

هیچ چیزی نمیتواند کاملاً امن، کاملاً خصوصی یا کاملاً ناشناس باشد. وقتی صحبت از مدلسازی تهدید میشود، شما باید فداکاریهایی انجام دهید. باید ببینید چه چیزهایی برایتان مهمتر است و روی آنها کار کنید، بهجای اینکه وقتتان را صرف تلاش برای امن و خصوصی کردن همه چیز کنید، که این غیرممکن است.

یک مدل تهدید لیستی است از تهدیدهایی که احتمالاً رخ میدهند. شما نمیتوانید از خودتان در برابر هر تهدیدی محافظت کنید، اما میتوانید روی محافظت از خود در برابر آنهایی که احتمال وقوع بیشتری دارند، کار کنید.

برای مثال، برای یک خواننده رپ، محتملترین تهدید میتواند لو رفتن موسیقی او باشد. وقتی مدل تهدید خود را طراحی میکنید، باید به این پرسشها پاسخ دهید:

- چه چیزی را بیشتر از همه باید محافظت کنم؟ در مثال خواننده رپ، موسیقی منتشر نشده پاسخ خواهد بود.

- باید از چه کسی محافظت کنم؟ برای خواننده رپ، این میتواند هکرهای آنلاین و افرادی که بهصورت فیزیکی با او هستند و به آهنگها دسترسی دارند، باشد.

- احتمال وقوع آن چقدر است؟ اگر خواننده رپ به اندازه کافی معروف باشد، احتمالاً زیاد است.

- اگر شکست بخورم، چه اتفاقی میافتد؟ این میتواند برای خواننده رپ هزینههای مالی داشته باشد.

- چه کاری میتوانم انجام دهم تا از آن محافظت کنم؟ در مثال خواننده رپ، او میتواند از هارد درایوهای رمزگذاریشده استفاده کند و دسترسی به آنها را محدود کند تا از خطاهای انسانی جلوگیری شود.

چه چیزی را بیشتر از همه باید محافظت کنم؟

برای پاسخ به این پرسش، ابتدا باید لیستی از آنچه بیشترین ارزش را برایتان دارد، تهیه کنید. این میتواند داراییهای دیجیتال شما مانند ارزهای دیجیتال، اطلاعاتی که دارید، مانند ایمیلها، مخاطبین، پیامها یا فایلهای مهم باشد. هر چیزی که برای شما ارزشمند است، آنها را یادداشت کنید.

لیست خود را به این صورت تنظیم کنید: چه دادهای را محافظت میکنید، چگونه و کجا آن را نگه میدارید، چه کسی را میخواهید به آن دسترسی داشته باشد و چه کاری میتوان انجام داد تا از دسترسی غیرمجاز به آن جلوگیری شود.

وقتی لیست خود را نوشتید، آن را بر اساس ارزشمندترین داده تا کمارزشترین داده اولویتبندی کنید. سپس میتوانید گام بعدی را بردارید.

باید از چه کسی محافظت کنم؟

این میتواند هر کسی و هر چیزی باشد؛ این بستگی به موقعیت شخصی شما دارد. برای یک فعال سیاسی، مثلاً میتواند دولت باشد. برای کسی که علیه فاشیسم اعتراض میکند، میتواند هکرهای نئونازی و داکسرها باشد. برای یک کسبوکار، میتواند رقبا باشد.

سعی کنید لیستی از افرادی که ممکن است علاقهمند به دسترسی به داراییها یا دادههای شما باشند، تهیه کنید. لیست شما میتواند شامل افراد، یک سازمان فدرال، یک شرکت، یک گروه داکسینگ، یک فرقه، هر چیزی باشد—شما بهتر میدانید.

این لیست میتواند به شما کمک کند تا ببینید با چه کسی و چه چیزی مواجه هستید، آنها چه کاری میتوانند انجام دهند و چه هزینههایی ممکن است بپردازند تا به دادههای شما دست یابند. این به شما کمک میکند تا وضعیت را با وضوح و واقعبینی بیشتری ببینید.

احتمال وقوع آن چقدر است؟

همه چیزهایی که ممکن است اتفاق بیفتد، رخ نخواهند داد. تهدیدهایی را که فکر میکنید احتمال وقوع دارند یادداشت کنید، بهقدر امکان بسیاری از آنها را یادداشت کنید، سپس آنها را بر اساس احتمال وقوع درجهبندی کنید. آیا احتمال وقوع آن زیاد است؟ آیا بهندرت رخ خواهد داد؟ آیا حتی امکان دارد که بتوانید از دادههای خود در برابر آن محافظت کنید؟

بهعنوان مثال، ممکن است در هنگام بارندگی صاعقه به شما برخورد کند و بمیرید، اما احتمال آن چقدر است؟ آیا تا پایان باران در پناهگاهی عایق میمانید؟ نه، چون احتمال وقوع آن کم است. یا ممکن است هر بار که پشت فرمان مینشینید ماشینتان تصادف کند، اما آیا رانندگی را متوقف میکنید؟ نه. یا ممکن است اگر به یک منطقه جنگی باندهای خلافکار بروید به شما شلیک شود، و احتمالاً نمیروید، چون احتمال آن زیاد است. همین مسئله برای مدلسازی تهدید شما نیز صدق میکند؛ شما باید تهدیدها را بر اساس احتمال وقوعشان درجهبندی کنید.

اگر شکست بخورم، چه اتفاقی میافتد؟

سپس باید ببینید اگر در محافظت از دادههای خود شکست بخورید، چه پیامدهایی خواهد داشت. بهعنوان مثال، برای یک معترض ضد فاشیست، اگر داکسرها آدرس خانه او و تمام اطلاعاتش را آنلاین منتشر کنند، ممکن است تهدیدات فیزیکی برای او به وجود آید. یا اگر یک شرکت در محافظت از دادههای خود شکست بخورد، هکرها یا رقبا ممکن است تمام دادههای شرکت را خراب کرده و آن را به سمت ورشکستگی سوق دهند. از سوی دیگر، اگر من که فقط برای دوستانم در تلگرام میم میفرستم، پیامهایم توسط کسی خوانده شود، احتمالاً اتفاق بدی برای من نخواهد افتاد.

شما باید یادداشت کنید که مهاجمان ممکن است بخواهند با دسترسی به دادههای شما چه کاری انجام دهند. آیا آسیبی که ایجاد میکنند به قدری کم است که شما اهمیت ندهید؟ یا آنقدر قابلتوجه است که ممکن است تهدیدی برای زندگی شما باشد؟ شما باید به این پرسشها پاسخ دهید.

برای محافظت از آن چکار میتوانم بکنم

سپس میتوانید تحقیق کنید که چه کارهایی میتوان برای محافظت از آن دادهها انجام داد، چه هزینههایی همراه خواهد داشت و چقدر زندگیتان سختتر خواهد شد. آیا آمادهاید که این تلاش را بپذیرید؟

برای مثال، اگر ارزهای دیجیتال دارید، میتوانید ببینید چگونه میتوان داراییهای خود را محافظت کرد. شاید نیاز داشته باشید از کیفپولهای چندامضایی استفاده کنید یا داراییهای خود را بهصورت آفلاین بر روی یک دستگاه امن و اختصاصی با رمزگذاری ذخیره کنید که هیچ نرمافزار اضافی روی آن نصب نشده است.

سپس اقدام کنید

پس از طراحی مدل تهدید خود، میتوانید به مرحله اجرا بروید. در مثال داراییهای ارز دیجیتال، میتوانید با پشتیبانگیری از داراییهایتان بر روی کاغذ و قرار دادن آن در مکانی امن شروع کنید، از کیفپولهای آفلاین و مورد بررسی قرار گرفته استفاده کنید، بلاکچین خود را دانلود کنید بهجای اینکه به نودهای دیگران وابسته باشید، و حتی یک دستگاه اختصاصی خریداری کنید که برای این نیازها و اهداف تقویت شده باشد.

در این مرحله میتوانید یک چکلیست ایجاد کنید تا مطمئن شوید که هیچ چیزی را فراموش نمیکنید و تمام اقداماتی که فکر میکنید دادههای شما را ایمن نگه میدارند، اجرا میکنید.

تهدیدهای رایج در مدلسازی تهدید

تهدیدهای مختلف نیاز به اقدامات متفاوتی دارند؛ هیچ اقدام واحدی وجود ندارد که بتواند شما را از همه تهدیدها محافظت کند. و این مشکلی نیست—شما نیازی ندارید که این کار را انجام دهید. به همین دلیل مدل تهدید طراحی شده است: برای انجام اقدامات در برابر تهدیدهای محتملتر و مهمتر بر اساس وضعیت شخصی خودتان.

تهدیدهای شما ممکن است در این لیست تهدیدهای رایج نباشند. آنها ممکن است به استراتژیهای منحصربهفردی برای محافظت نیاز داشته باشند. باز هم باید طبق مدل تهدید خود عمل کنید. اینها برخی از مفاهیمی هستند که در این کتاب، بهویژه در این فصل به آنها اشاره خواهم کرد:

- ناشناس بودن: جدا کردن و محافظت از هویت واقعی شما از فعالیتهای آنلاینتان، محافظت از خودتان در برابر هر کسی یا هر چیزی که میخواهد ماسک هوشیارانه شما را بردارد و چهره واقعی شما را ببیند.

- حملات هدفمند: محافظت از خود در برابر هکرها، داکسرها، سازمانهای دولتی و غیره که بهطور خاص سعی در دسترسی به دادههای شما دارند.

- حملات غیرمستقیم: محافظت از خود در برابر حملاتی که گروه بزرگی از افراد را هدف قرار میدهند، مانند زمانی که یک شرکت هک میشود و دادههایش در اختیار عموم قرار میگیرد، یا در برابر بدافزارها و کلاهبرداران که هزاران نفر را هدف قرار میدهند.

- حملات زنجیره تأمین: حملاتی که به دلیل یک آسیبپذیری در یک وابستگی از یک برنامه مورد اعتماد رخ میدهند، مانند اتفاقی که برای توزیعهای لینوکس در سال ۲۰۲۴ با رخنهای در xz utils (CVE-2024-3094) افتاد.

- ارائهدهندگان خدمات: محافظت از دادههای خود در برابر ارائهدهندگان خدمات، مانند ISP خودتان، معمولاً از طریق رمزگذاری انتها به انتهای ارتباطات.

- نظارت گسترده: محافظت از خود در برابر سیستمهای نظارتی که جمعیت گستردهای را هدف قرار میدهند، که معمولاً توسط دولتها انجام میشود، اما همچنین شامل وبسایتهایی است که شما را در سراسر اینترنت ردیابی میکنند.

- نظارت شرکتهای بزرگ فناوری: محافظت از خود در برابر شرکتهای بزرگ فناوری که از ردیابی شما در اینترنت سود میبرند و دادههای شما را برای تبلیغات میفروشند، مانند گوگل، فیسبوک و غیره.

- افشای عمومی: محدود کردن دادههایی که بهطور عمومی درباره شما در اینترنت موجود است، مانند دادههای شخصی شما که توسط موتورهای جستجو ایندکس شده است.

- سانسور: دور زدن سانسور دیجیتال یا جلوگیری از سانسور شدن هنگام استفاده از اینترنت یا قرار دادن محتوایی در اینترنت.

ناشناس بودن در برابر حریم خصوصی

ناشناس بودن کاملاً متفاوت از حریم خصوصی است، اما برای دستیابی به ناشناس بودن، حریم خصوصی ضروری است. ناشناس بودن زمانی است که یک فرد مانند Daredevil شبها بیرون میرود تا با روسهایی که برای ویلسون فیسک کار میکنند بجنگد—آنها نمیدانند Daredevil همان مت مرداک است، اما میدانند او چه میکند. مت مرداک هویت شخصی خود را، که یک وکیل نابینا است، از هویت هوشیارانهاش که یک قهرمان نقابدار است، جدا کرده است. مت مرداک در زمان تبدیل شدن به Daredevil ناشناس است، و ویلسون فیسک و تمام دیگر جنایتکارانی که با آنها مبارزه کردهاند، کسانی هستند که دوست دارند هویت او را فاش کرده و بفهمند چه کسی پشت ماسک است.

در این مثال، مت مرداک از حریم خصوصی برای دستیابی به ناشناس بودن استفاده کرده است. او هویت خود را بهگونهای جدا کرده است که هیچکس به او بهعنوان Daredevil مشکوک نمیشود. او تمام این سالها تظاهر کرده است که نمیتواند چیزی ببیند، حتی نمیتواند بدون عصایش راه برود، و اگر زخمی میشد، میگفت که از پلهها افتاده است. این همان حریم خصوصی است که ناشناس بودن او را محافظت میکند. او تصمیم گرفته است که مردم فقط این بخش از شخصیت مت مرداک را ببینند، نه بخش Daredevil او.

در دنیای آنلاین، همین اصل صدق میکند، اما ابزارها متفاوت هستند. ماسکها ابزارهای دیجیتالی با استفاده از رمزگذاری و مسیریابی پیازی هستند، اما مفهوم یکسان است. اگر شما هم مانند مت مرداک یک عدالتجو هستید، احتمالاً نیاز دارید هویت واقعی خود را از هویت عدالتجویتان جدا کنید و محافظت کنید.

حملات هدفمند

Daredevil نیز مورد هدف قرار گرفت؛ تمام جنایتکاران Hell's Kitchen به دنبال او بودند. بنابراین او هم باید هویت و ناشناس بودن خود را محافظت میکرد و هم در برابر حملات هدفمند از یکی از قدرتمندترین جنایتکاران نیویورک، Kingpin محافظت میکرد. اما چه کسانی دیگر ممکن است در موقعیت Daredevil باشند؟ افشاگران، فعالان و معترضان. اما آنها به ابزارهای متفاوتی نسبت به مت مرداک نیاز دارند. آنها ممکن است به مرورگر تور نیاز داشته باشند، نه یک ماسک؛ آنها ممکن است به ابزارهای رمزگذاری انتها به انتها برای ارتباطات و ذخیره دادهها نیاز داشته باشند، نه یک لباس ضدگلوله ساخته شده توسط Melvin Potter.

اما اگر فکر میکنید NSA، CIA و سایر آژانسها به دنبال شما هستند، نمیتوانید برای همیشه از آنها فرار کنید. شاید بتوانید مرگ خود را جعل کرده و در یک زیردریایی زندگی کنید، اما آنها احتمالاً شما را پیدا خواهند کرد. این تهدیدها معمولاً از دسته تهدیدهایی هستند که بهتر است به آنها اهمیت ندهید، زیرا ممکن است زندگی شما را بسیار سخت کند. همچنین، خیلی به ندرت پیش میآید که آنقدر هدف قرار بگیرید. معمولاً آنهایی که توسط NSA هدف قرار میگیرند، حمایت یک دولت فاسد دیگر را دارند.

حملات غیرمستقیم

این نوع حملات بیشتر مردم Hell's Kitchen، از Foggy Nelson تا Frank Castle، حتی مردم Gotham City را تحت تأثیر قرار میدهد. این حملات معمولاً گروههای بزرگی از مردم را هدف قرار میدهند، مانند بدافزارهایی که در اینترنت منتشر میشوند. وقتی WannaCry در اینترنت منتشر شد، هر دستگاهی که نسخه آسیبپذیری از ویندوز را داشت، تحت تأثیر قرار گرفت. این بدافزار انتخابی نداشت.

این نوع حمله، بهنظر من، محتملترین نوع حمله برای اکثر مردم است. ما همه در طول زندگیمان در بسیاری از وبسایتها ثبتنام کردهایم. یک رخنه اطلاعاتی در یکی از این وبسایتها بسیار محتمل است و قطعاً میتواند بر ما تأثیر بگذارد اگر هیچ احتیاطی نکرده باشیم.

حملات زنجیره تأمین

حملات زنجیره تأمین میتوانند حتی مورد اعتمادترین برنامهها را با حمله به برنامههای دیگر که برنامههای ما بر آنها استوار هستند، هدف قرار دهند. گاهی اوقات این حملات به کسبوکارها یا دولتها هدف گرفته میشوند، اما میتوانند جمعیت گستردهای را نیز تحت تأثیر قرار دهند. این حملات به سختی قابل پیشگیری هستند؛ آنها نیاز به زمان و انرژی برای بررسی و آزمایش هر وابستگی در زنجیره دارند تا اطمینان حاصل شود، اما ما نمیتوانیم بهطور قطعی مطمئن باشیم. همیشه نقصهایی وجود دارد—هیچ چیزی نمیتواند کاملاً امن باشد.

چگونه این حملات انجام میشوند؟

راههای زیادی برای اجرای این نوع حملات وجود دارد؛ در اینجا برخی از رایجترین آنها آورده شده است:

- کسی که قدرت و موقعیت کافی در یک شرکت یا تیم توسعه دارد، ممکن است اختیار اضافه کردن کد مخرب به نرمافزار را داشته باشد.

- در دنیای متنباز، کسی میتواند بهگونهای کد مخرب به پروژه کمک کند که بدون توجه به کدبیس اضافه شود.

- نویسنده و نگهدارنده یک کتابخانه یا وابستگی ممکن است تصمیم بگیرد یک بکدور در کد وارد کند.

کاهش ریسک

چگونه میتوانیم ریسک را کاهش دهیم؟ خوب، این ریسک را نمیتوان کاملاً از بین برد، این قطعاً درست است. اما راههایی وجود دارد:

- نرمافزارها و خدمات از شرکتهای بزرگ مانند گوگل معمولاً اعتبار خوبی دارند و امنیت بهتری نسبت به نرمافزارهایی که توسط یک تیم کوچک یا یک فرد توسعه داده میشوند، دارند.

- بررسی تغییرات، کامیتها و مشارکتکنندگان در مورد نرمافزارهای متنباز.

- بررسی مداوم برای یافتن نقصهای امنیتی شناختهشده در نرمافزارها.

- استفاده از نرمافزارهای مستقل و بررسیشده.

- استفاده از محیطهای ایزوله برای به حداقل رساندن تأثیر احتمالی حملات.

ارائهدهندگان خدمات

ارائهدهنده خدمات اینترنتی (ISP) شما میتواند تمام ترافیک شما را مشاهده کند، مثل جوکر که یک GPS روی Batmobile بتمن قرار میدهد. جوکر میداند بتمن به کجا میرود و میتواند این حرکات را نیز ثبت کند. با این حال، به لطف TLS و HTTPS، دادههایی که ISPها میتوانند ببینند محدود شده است. آنها میتوانند آدرس IP، شاخص نام سرور (SNI) ترافیک شما و درخواستهای DNS را ببینند، اما راهحلهایی وجود دارد. ما میتوانیم DNS را رمزگذاری کنیم، پیام Client Hello و SNI را رمزگذاری کنیم، تا تمام چیزی که ارائهدهنده خدمات شما میبیند، آدرس IP مقصد و تایماستمپها باشد، البته اگر TLS برای آن وبسایت یا سرویس فعال باشد.

شما همچنین میتوانید اعتماد خود را از ISP به یک ارائهدهنده VPN منتقل کنید که ترافیک شما را لاگ نمیکند و اجازه میدهد که به صورت ناشناس ثبتنام کنید، مانند Mullvad یا Proton VPN. اما به یاد داشته باشید، این فقط تغییر محل اعتماد است، نه از بین بردن آن. برای این کار ابزارهای دیگری وجود دارد، مانند تور (Tor) که اطمینان حاصل میکند هیچکس در میان نمیتواند بفهمد که شما کجا میروید و چه کاری انجام میدهید (اگر از وبسایتهای شبکه تور و نه وبسایتهای clearnet استفاده کنید).

استفاده از DNS رمزگذاریشده نیز به معنای تغییر محل اعتماد است؛ سرور DNS همچنان میداند شما چه کسی هستید و چه زمانی و به کجا میخواستید بروید. خوشبختانه، تور خود DNS خاص خود را نیز دارد.

نظارت گسترده

David Liberman، که به نام Micro شناخته میشود، تحلیلگر NSA و هکری بود که وقتی سعی داشت قاچاق مواد مخدر CIA در افغانستان را افشا کند، توسط یک مأمور فاسد وزارت امنیت داخلی "کشته" شد. اما او زنده ماند. او به همه دوربینهای نظارتی و تمام چیزی که این سازمانهای دولتی به آنها دسترسی داشتند، دسترسی پیدا کرد تا بتواند Frank Castle، معروف به Punisher، را پیدا کند تا به او کمک کند تمام کسانی که تهدیدی برای خانوادهاش بودند را بکشد تا بتواند به خانه بازگردد. حداقل، این چیزی است که من به یاد دارم. فیلم موضوع اصلی نیست. این نوع عمل—جاسوسی از تمام مردم، جاسوسی از تمام ترافیک اینترنت، ثبت هر بسته داده—همان چیزی است که نظارت گسترده نامیده میشود. این نوع نظارت همه را تحت تأثیر قرار میدهد.

نظارت شرکتهای بزرگ فناوری

نوع دیگری از نظارت گسترده وجود دارد که توسط دولتها یا آژانسها انجام نمیشود؛ بلکه توسط شرکتهای بزرگ فناوری مانند گوگل و فیسبوک انجام میشود. این شرکتها که بزرگترین شرکتهای فناوری با بیشترین تعداد کاربران اینترنتی هستند، حجم عظیمی از دادهها را جمعآوری میکنند، گاهی حتی بیشتر از چیزی که دولتها در برخی کشورها انجام میدهند.

این نوع نظارت گسترده با آنچه که توسط دولتها انجام میشود، متفاوت است. این شرکتها این کار را انکار نمیکنند یا ادعا نمیکنند که برای مبارزه با تروریسم یا امنیت ملی است؛ آنها بهسادگی این کار را برای فروش دادههای جمعآوریشده انجام میدهند.

آنها از دادههای شما برای تبلیغات استفاده میکنند و از این طریق درآمد زیادی کسب میکنند. آنها شما را در سراسر اینترنت ردیابی میکنند. اما هیچ تضمینی وجود ندارد که این موضوع فراتر از تبلیغات و پول نرود. ممکن است در آینده با سازمانهای دولتی نیز همکاری کنند.

افشای عمومی

وقتی ۸ ساله بودم، یک وبسایت شخصی برای خودم ساختم که نام، ایمیل و شماره تلفنم روی آن بود. ماهها طول کشید تا با گوگل و وبلاگ مربوطه مکاتبه کنم تا آن را از نتایج موتور جستجو حذف کنم. این همان افشای عمومی است: دادههایی که بهطور عمومی درباره شما در اینترنت موجود است. این دادهها حتی ممکن است توسط خودتان زمانی که اهمیتی به حریم خصوصی نمیدادید، منتشر شده باشد. حذف آن بسیار سخت و گاهی غیرممکن است. در واقع، همیشه غیرممکن است که چیزی را که در اینترنت منتشر کردهاید بهطور کامل حذف کنید. به همین دلیل، باید این طرز فکر را داشته باشید که اگر چیزی میگویید، پست میکنید یا به اشتراک میگذارید، ممکن است برای همیشه در اینترنت باقی بماند. حتی اگر رمزگذاری شده باشد، باید فرض کنید که یک روز خوانده خواهد شد—شاید نه در طول زندگی شما، اما در نهایت.

پیشگیری بهترین درمان است. بهترین راه برای خصوصی نگه داشتن دادههای شما این است که از ابتدا آنها را عمومی نکنید. به یاد داشته باشید که هیچکس شما را برای ثبتنام نکردن در اینستاگرام با هویت واقعیتان دستگیر نخواهد کرد. این اینترنت است؛ شما در حال ثبتنام برای ارتش یا باز کردن حساب بانکی نیستید. نیازی نیست از نام واقعی، شماره تلفن و آدرس خانهتان در اینترنت استفاده کنید. هیچکس نیازی به دانستن این اطلاعات درباره شما ندارد. شماره تلفن واقعیتان را برای کسانی که شخصاً میشناسید نگه دارید، نه برای هر ترول، داکسر یا کسی که ممکن است از اینترنت استفاده کند. همین موضوع برای نام واقعی و دیگر جزئیات شخصی شما صدق میکند.

جلوگیری از سانسور

گاهی اوقات شما فقط به حریم خصوصی و امنیت نیاز دارید تا از سانسور جلوگیری کنید، چه این سانسور توسط دولت اعمال شده باشد، چه توسط یک پلتفرم مانند توییتر یا یک مدیر سرور Matrix. اکثر ما، از جمله خودم، از سانسور بیزاریم. سانسور جامعه را از رشد بازمیدارد؛ این مانند خاموش کردن نوآوری، خلاقیت و ایدههای جدید است. معمولاً توسط کسانی اعمال میشود که برای حفاظت از امپراتوریهای خود به زور متوسل میشوند، زیرا خودشان میدانند چقدر در اشتباه هستند.

در این سناریو، ابزارهای حریم خصوصی مانند VPN ها، پروکسیها، DNS رمزگذاریشده و تور میتوانند به شما کمک کنند تا سانسور را دور بزنید. پلتفرمهای دوستانه با حریم خصوصی مانند Mastodon که به شما اجازه میدهند خودتان آنها را میزبانی کنید، به شما امکان میدهند آزادانه صحبت کنید بدون اینکه کسی مانند ایلان ماسک از دست شما عصبانی شود.

سفر آغاز میشود...

اینها برخی از تهدیدهای رایج و روشهایی برای طراحی مدل تهدید شما بودند. این میتواند بر اساس وضعیت منحصربهفرد شما متفاوت باشد؛ شما باید نیازهای شخصی خود را هنگام مدلسازی تهدید بررسی کنید. اما این کاری نیست که باید از آن صرفنظر کنید؛ در غیر این صورت، گم خواهید شد و وقت و انرژی خود را برای چیزهایی که نیازی به آنها ندارید، هدر خواهید داد. این دقیقاً همان چیزی بود که باعث شروع سفر حریم خصوصی من شد. من به جای طراحی یک مدل تهدید، سعی کردم خودم را از هر حمله ممکن محافظت کنم. نه تنها یک سال از زندگیام را هدر دادم، بلکه به خودم اضطراب و پارانویا طولانیمدت دادم، آنهم بیدلیل، فقط به این دلیل که برنامهریزی نکردم که از چه کسانی میخواهم دادههایم را محافظت کنم.

این فصل با این نتیجهگیری به پایان میرسد. در فصل بعدی به امنیت عملیاتی (Operational Security) میپردازم که با اینکه فنی نیست، یکی از مهمترین جنبههای حریم خصوصی و ناشناس بودن آنلاین است. امنیت عملیاتی، یا opsec، شامل جلوگیری از دسترسی اطلاعات حساس به دست افراد نادرست میشود.

فصل ۳

در سال ۲۰۱۲، FBI یک هکر با نام مستعار w0rmer را دستگیر کرد، بعد از اینکه او چندین وبسایت نیروی انتظامی ایالات متحده را هک کرد و دادههای آنها را به صورت آنلاین منتشر کرد. شاید فکر کنید عملیات بزرگی برای دستگیری این هکر انجام شد، اما نه، w0rmer فقط امنیت عملیاتی (opsec) ضعیفی داشت. او بهسادگی مکان دقیق خود را به FBI داد، چرا که پایگاه داده FBI را با تصویری از دوستدخترش که از گردن به پایین در بیکینی بود و تابلوئی در دست داشت که روی آن نوشته شده بود "PwNd by w0rmer & CabinCr3w, <3 u BiTch's!" جایگزین کرده بود. FBI از روی تصویر متوجه نشد که دختر چه کسی است؛ w0rmer فراموش کرد (یا اهمیتی نداد) که متاداده EXIF تصویر را پاک کند. FBI تصویر را بررسی کرد و در متاداده آن متوجه شد که عکس با یک iPhone 4 گرفته شده است و مختصات GPS مربوط به حومهای در ملبورن را نشان میدهد. w0rmer مکان خود را از طریق یک تصویر فاش کرد.

چسب الکتریکی روی وبکمتان و مرورگر تور داخل Whonix OS نمیتواند به شما کمک کند اگر بیش از حد درباره خودتان افشاگری کنید، اگر به مرور زمان هویت واقعیتان را تکهتکه فاش کنید. داشتن امنیت عملیاتی خوب به معنای داشتن کنترل و آگاهی از چیزهایی است که در هنگام صحبت با دیگران یا ارسال مطالب آنلاین به اشتراک میگذارید.

شناسایی دادهها و اطلاعات حساس

اولین گام در بهبود OPSEC شناسایی دادههایی است که برای شما حساس هستند. برای این کار، باید به مدل تهدید خود مراجعه کنید. ارزیابی کنید که چه تهدیدهایی رایج هستند و کدام دادهها در صورت افتادن به دست افراد نادرست، پیامدهای جدیتری خواهند داشت. سپس، اطلاعات را بر اساس شدت پیامدها اولویتبندی کنید.

داشتن این برنامه باعث میشود که نیازی به احتیاط بیش از حد نداشته باشید. بیش از حد محتاط بودن درباره هر چیزی که میگویید یا به اشتراک میگذارید، میتواند انرژی ذهنی زیادی را مصرف کند و احتمال خطا را افزایش دهد. با تمرکز بر روی آنچه که بر اساس وضعیت منحصربهفرد و مدل تهدیدتان حساس است، میتوانید تلاش ذهنی لازم برای حفظ امنیت عملیاتی را به حداقل برسانید.

اطلاعات حساس رایج

اینها برخی از رایجترین انواع اطلاعات حساس هستند که ممکن است فرد بخواهد از آنها محافظت کند، اما همه چیز بستگی به وضعیت منحصربهفرد شما دارد و اینکه آیا این موارد با مدل تهدید شما همخوانی دارد یا خیر.

-

اطلاعات شناسایی شخصی (PII): اطلاعاتی که میتواند فردی را بهطور منحصربهفرد شناسایی کند.

- نام کامل قانونی: نام کامل شما که در مدارک شناساییتان ثبت شده است.

- آدرسها: موقعیت فیزیکی که در آن زندگی یا کار میکنید.

- شمارههای تلفن: شمارههایی که به خطوط تلفن شما اختصاص داده شده است، از جمله شمارههای موبایل و خط ثابت.

- آدرسهای ایمیل: حسابهای ایمیلی که با هویت شخصی شما مرتبط هستند.

- تاریخ تولد: تاریخی که متولد شدهاید، که معمولاً برای اهداف تأیید هویت استفاده میشود و میتواند برای محدود کردن هویت شما مورد استفاده قرار گیرد.

- شمارههای شناسایی ملی: شمارههای منحصربهفردی که توسط دولتها برای شناسایی شهروندان یک کشور صادر میشوند، اما حتی چیزی مانند شماره کارت کتابخانه نیز اگر با هویت شخصی شما مرتبط باشد، میتواند حساس باشد.

-

اطلاعات مالی: دادههای مرتبط با تراکنشها و حسابهای مالی شما. برخی از این اطلاعات میتوانند PII نیز باشند.

- شماره حسابهای بانکی: شمارههای منحصربهفردی که به حسابهای بانکی شما برای تراکنشها اختصاص داده شده است.

- شمارههای کارتهای اعتباری/دبیت: شمارههای موجود بر روی کارتهای پرداخت شما که برای خرید کالاها و خدمات استفاده میشوند.

- اطلاعات پرداخت (PayPal، Venmo و غیره): جزئیاتی که برای پردازش تراکنشهای مالی از طریق خدمات پرداخت مانند ایمیل PayPal یا نام کاربری Venmo شما استفاده میشود.

- صورتحسابهای مالی: اسناد جزئیات تراکنشهای مالی و مانده حسابهای شما.

- اطلاعات مالیاتی: جزئیات مربوط به اظهارنامههای مالیاتی و سوابق شما.

-

اطلاعات دسترسی به حسابها: اطلاعاتی که برای دسترسی به حسابهای آنلاین شما استفاده میشود.

- نامهای کاربری

- رمزهای عبور

- سؤالات و پاسخهای امنیتی: سؤالات از پیش تعیینشده با پاسخهایی که برای بازیابی حساب استفاده میشوند.

- کدهای احراز هویت دو مرحلهای (2FA): کدهای موقتی که همراه با رمز عبور برای امنیت بیشتر استفاده میشوند.

-

ردپای دیجیتالی و متاداده: اطلاعاتی که میتواند برای ردیابی فعالیتهای آنلاین شما استفاده شود.

- آدرسهای IP: برچسبهای عددی منحصربهفردی که به دستگاههای شما در یک شبکه اختصاص داده شده است.

- آدرسهای MAC: شناسههای سختافزاری که به رابطهای شبکه اختصاص داده شدهاند.

- اثر انگشت مرورگر: پیکربندیها و تنظیمات منحصربهفرد مرورگر شما که میتوانند برای ردیابی شما استفاده شوند.

- اطلاعات دستگاه (مدل، سیستمعامل و غیره): جزئیاتی درباره دستگاههایی که برای دسترسی به اینترنت استفاده میکنید.

- دادههای مکانیابی: اطلاعاتی درباره مکان فیزیکی شما که از دستگاههای شما استخراج شده است.

- کوکیها و اسکریپتهای ردیابی: فایلها و کدهای کوچکی که برای ردیابی فعالیت شما در اینترنت استفاده میشوند.

-

محتوای ارتباطات: محتوای واقعی ارتباطات شما.

- ایمیلها: پیامهای دیجیتالی ارسالشده از طریق خدمات ایمیل.

- پیامهای متنی: پیامهای کوتاه ارسالشده از طریق SMS یا برنامههای پیامرسانی.

- پستهای رسانههای اجتماعی: محتوایی که در پلتفرمهای شبکههای اجتماعی به اشتراک گذاشتهاید.

- گزارشهای چت: مکالمات ضبطشده از سرویسهای پیامرسان فوری.

- ضبطهای تماسهای صوتی و تصویری: دادههای صوتی و تصویری از تماسهایی که از طریق خدمات VoIP انجام شده است.

-

اطلاعات رفتاری: دادههایی درباره رفتار و عادات آنلاین شما.

- تاریخچه مرور: سابقه وبسایتهایی که بازدید کردهاید.

- عبارات جستجو: کلمات و عباراتی که در موتورهای جستجو جستجو کردهاید.

- عادات خرید آنلاین: الگوها و ترجیحات در خریدهای آنلاین شما.

- فعالیت در شبکههای اجتماعی: تعاملات و مشارکت شما در پلتفرمهای شبکههای اجتماعی.

- سبک نوشتاری: طرز نوشتن یا صحبت کردن شما.

- الگوهای استفاده از اپلیکیشنها: اطلاعاتی درباره نحوه استفاده شما از اپلیکیشنهای موبایل و وب.

-

اطلاعات حرفهای: اطلاعات مربوط به کار شما.

- جزئیات شغلی: اطلاعاتی درباره شغل و کارفرمای شما.

- اسناد کاری: فایلها و سوابق مربوط به فعالیتهای حرفهای شما.

- اطلاعات مخاطبین کاری: اطلاعاتی درباره شبکه حرفهای شما.

- اطلاعات پروژهها: جزئیاتی درباره پروژههایی که روی آنها کار میکنید.

- دادههای مشتریان: اطلاعاتی درباره مشتریانی که بهصورت حرفهای با آنها تعامل دارید.

-

اطلاعات بیومتریک: ویژگیهای زیستی منحصربهفرد که برای شناسایی استفاده میشوند.

- اثر انگشت: الگوهای منحصربهفرد بر روی نوک انگشتان شما.

- دادههای تشخیص چهره: نقشهبرداری دیجیتالی از ویژگیهای چهره شما.

- اثر صدا: ویژگیهای منحصربهفرد صدای شما که برای شناسایی استفاده میشود.

- اسکنهای عنبیه: تصاویر دقیق از بخش رنگی چشم شما.

-

ترجیحات و عقاید شخصی: اطلاعاتی درباره باورها، ترجیحات و عقاید شما. این اطلاعات میتواند در صورتی که تحت دیکتاتوری یا در محیطهای سرکوبگر زندگی میکنید، بسیار حیاتی باشد.

- دیدگاههای سیاسی: باورها و مواضع شما در مسائل سیاسی.

- اعتقادات مذهبی: دین و اعمال مذهبی شما.

- گرایش جنسی: ترجیحات و هویت جنسی شما.

- اطلاعات سلامتی: دادههایی درباره سابقه پزشکی و وضعیت سلامتی فعلی شما.

- عضویت در سازمانهای مختلف: عضویتهای شما در باشگاهها، انجمنها و گروههای دیگر.

حفاظت از اطلاعات حساس

اکنون که با برخی از اطلاعات حساس رایج در OPSEC آشنا شدیم، میتوانیم به روشهایی برای محافظت از این اطلاعات بپردازیم. این حفاظتها نیز بسته به وضعیت شخصی شما و مدل تهدید منحصربهفردتان بسیار متفاوت است. همیشه به مدل تهدید خود نگاهی بیندازید.

اطلاعات شناسایی شخصی (PII)

- فایلها و اسنادی که حاوی PII هستند را با استفاده از الگوریتمهای رمزنگاری قوی مانند AES رمزگذاری کنید. هرگز الگوریتم رمزنگاری خودتان را ایجاد نکنید؛ از الگوریتمی استفاده کنید که ثابت شده امن است و پیادهسازی آن بررسی شده است.

- جمعآوری و نگهداری اطلاعات شناسایی شخصی غیرضروری را به حداقل برسانید. فقط در صورتی PII خود را ارائه دهید که مجبور باشید و راه دیگری وجود نداشته باشد. اگر میتوانید از ارائه PII خودداری کنید و از یک نام مستعار یا هویت جعلی استفاده کنید، این کار را انجام دهید.

- اسناد فیزیکی حاوی PII مانند پاسپورت خود را در مکانی امن و با سیستمهای نظارتی مانند دوربینهای مدار بسته (CCTV) نگهداری کنید.

اطلاعات مالی

- هنگام دسترسی به وبسایت بانک یا هر وبسایت مالی دیگر، از اتصالات امن (مانند HTTPS) استفاده کنید.

- بهطور مرتب حسابهای مالی خود را برای دسترسیهای غیرمجاز بررسی کنید و اگر بانک شما این ویژگیها را ارائه میدهد، هشدارها را فعال کنید.

- هشدارهای تراکنش را برای تمامی تراکنشها فعال کنید تا از هرگونه فعالیت مشکوک در حسابهایتان آگاه شوید.

- در مورد ارزهای دیجیتال، از ارزهایی که غیرمتمرکز هستند و ناشناس بودن را فراهم میکنند مانند ZCash و Monero استفاده کنید. بیشتر ارزهای دیجیتال ناشناس نیستند؛ بلکه با نام مستعار عمل میکنند. کسی صاحب آدرس را نمیداند، اما به محض اینکه پول در دنیای واقعی خرج شود، به هویت واقعی شما ردیابی میشود. این در مورد ارزهای خصوصی مانند Monero صدق نمیکند.

اطلاعات حساب کاربری

- از یک مدیر رمز عبور معتبر و بررسیشده برای ذخیره رمزهای عبور و اطلاعات حساب کاربری خود استفاده کنید. هرگز سعی نکنید رمزهای عبور خود را به خاطر بسپارید یا بدتر از آن، از یک رمز عبور برای همهجا استفاده نکنید. هر وبسایت باید رمز عبور منحصربهفردی داشته باشد تا در صورت فاش شدن رمز عبور یک حساب، دسترسی به حسابهای دیگر امکان پذیر نشود.

- هر زمان ممکن بود، احراز هویت دو مرحلهای (2FA) را برای افزودن لایهای اضافی از امنیت فعال کنید. میتوانید از دستگاههای فیزیکی برای 2FA یا اپلیکیشنهای متنباز و بررسیشده برای کدهای TOTP استفاده کنید. همچنین، اطمینان حاصل کنید که اعتبارنامههای 2FA خود را نیز مانند رمزهای عبور محافظت میکنید.

- هرگز اعتبارنامههای حساب کاربری خود را از طریق ایمیل یا پلتفرمهای پیامرسانی بدون رمزگذاری به اشتراک نگذارید. اگر مجبور به اشتراکگذاری آنها هستید، از رمزگذاری یا یک اپلیکیشن پیامرسان امن مانند Signal استفاده کنید و ویژگی حذف خودکار پیام را فعال کنید.

- بهطور دورهای رمزهای عبور حسابها را بازبینی و بهروزرسانی کنید. همچنین، میتوانید در سرویسهایی ثبتنام کنید که پایگاههای داده نقضشده یا وب تاریک را بررسی میکنند و اگر حساب شما در این نقضها یافت شد، به شما اطلاع میدهند.

ردپای دیجیتالی و متاداده

- از یک VPN یا تور با نام مستعار (بسته به مدل تهدیدتان) استفاده کنید تا آدرس IP خود را با رمزگذاری و تغییر مسیر ترافیک اینترنتی مخفی کنید.

- مرورگرهای خود را تقویت کنید یا از مرورگر تور استفاده کنید تا جمعآوری تاریخچه مرورگر، کوکیها و سایر متادادهها را محدود کنید. همچنین میتوانید مرورگر خود را بهگونهای پیکربندی کنید که اثر انگشت آن به حداقل برسد، اما بهطور کلی استفاده از مرورگر تور برای جلوگیری از اثر انگشت بهتر است.

- از موتورهای جستجوی دوستانه با حریم خصوصی مانند DuckDuckGo و StartPage استفاده کنید یا موتور جستجوی خود را مانند Searx میزبانی کنید.

- سرویسهای مکانیابی را بر روی دستگاه خود زمانی که به آنها نیازی ندارید، غیرفعال کنید. موقعیت مکانی، زمانی که فعال باشد، میتواند در تصاویری که میگیرید ذخیره شود.

- متاداده EXIF تصاویر را قبل از به اشتراکگذاری حذف کنید، یا از یک اپلیکیشن دوربین استفاده کنید که این کار را بهطور پیشفرض انجام میدهد.

محتوای ارتباطات

- همیشه از رمزگذاری انتها به انتها برای ارتباطات خود استفاده کنید. از اپلیکیشنهای پیامرسانی مانند Session و Signal استفاده کنید که رمزنگاری قوی دارند و متاداده کمی ذخیره میکنند.

- از ایمیلهای رمزگذاریشده مانند Tutanota و ProtonMail استفاده کنید یا ایمیلهای خود را قبل از ارسال با PGP رمزگذاری کنید. با این حال، ایمیلها همیشه مقدار زیادی متاداده غیررمزگذاریشده خواهند داشت.

- از به اشتراک گذاشتن اطلاعات حساس از طریق کانالهای بدون رمزگذاری، مانند Wi-Fi عمومی، خودداری کنید. اطمینان حاصل کنید که کانالهای ارتباطی شما رمزگذاری شدهاند.

اطلاعات رفتاری

- از موتورهای جستجوی دوستانه با حریم خصوصی برای به حداقل رساندن ردیابی فعالیتهای آنلاین خود استفاده کنید. همچنین، پیشنهادات جستجو را در مرورگر خود غیرفعال کنید تا از فاش شدن جستجوهای خود به سرویسهای شخص ثالث جلوگیری کنید.

- بهطور مرتب تاریخچه مرورگر، کوکیها، کشها و غیره را پاک کنید تا مطمئن شوید که هیچ اثری از فعالیتهای شما بر روی مرورگر باقی نمانده است. یا در عوض از مرورگر تور استفاده کنید اگر با مدل تهدید شما همخوانی دارد.

- تنظیمات حریم خصوصی خود را در شبکههای اجتماعی و وبسایتهایی که در آنها ثبتنام کردهاید بازبینی و تنظیم کنید تا جمعآوری دادههای شخصی به حداقل برسد.

اطلاعات کاری

- در اینجا نیز رمزگذاری اهمیت دارد، بنابراین اسناد و فایلهای کاری را با استفاده از رمزنگاری قوی رمزگذاری کنید، همانطور که برای دادههای دیگر انجام میدهید.

- از ابزارهای همکاری امن و رمزگذاریشده برای به اشتراکگذاری اطلاعات حساس مربوط به کار استفاده کنید.

- دسترسیها و مجوزها را پیادهسازی کنید تا دسترسی به دادههای محرمانه کاری محدود شود.

اطلاعات بیومتریک

- اطلاعات بیومتریک را با استفاده از یک الگوریتم رمزنگاری قوی و شناختهشده رمزگذاری کنید.

- جمعآوری و ذخیره اطلاعات بیومتریک را به آنچه که برای اهداف احراز هویت لازم است، محدود کنید. اگر ممکن است، از استفاده از دادههای بیومتریک برای احراز هویت خودداری کنید.

ترجیحات و عقاید شخصی

- در به اشتراک گذاشتن ترجیحات و عقاید شخصی در پلتفرمهای عمومی محتاط باشید، یا حداقل از نام واقعی خود استفاده نکنید.

- تنظیمات حریم خصوصی خود را در شبکههای اجتماعی تنظیم کنید تا قابلیت مشاهده ترجیحات و عقاید شخصی محدود شود.

- از نام مستعار یا حسابهای ناشناس برای بحث در مورد موضوعات حساس استفاده کنید. این موضوع بسته به جایی که زندگی میکنید، گاهی اوقات میتواند حیاتی باشد.

OPSEC مؤثر فراتر از اجرای تکنیکها است؛ این یک تغییر در ذهنیت است. این موضوع به آگاهی بیشتر از اطلاعاتی که به اشتراک میگذاریم و تعهد به یادگیری و سازگاری مستمر نیاز دارد. تهدیدها همیشه در حال تکامل هستند و ممکن است این تکنیکها منسوخ شوند، اما اگر طرز فکر خود را بر این اساس تنظیم کنید که هر چیزی که آنلاین قرار میدهید ممکن است برای همیشه آنجا بماند و روزی خوانده شود، میتوانید تکنیکهای لازم را پیدا کنید.

"اگر چرایی را بدانید، میتوانید هر چطور را زندگی کنید."

― فریدریش نیچه

فصل بعدی درباره اصول حریم خصوصی و امنیت خواهد بود. اکنون که افسانهها شکسته شدهاند، نقشه راه آماده است و ذهنیت شما تنظیم شده است، میتوانیم به اصول دنیای حریم خصوصی برویم: ابزارها و تکنیکهایی که میتوانند برای بهبود حریم خصوصی شما استفاده شوند.

فصل ۴

همانطور که در فصل دوم تصور کردیم که در حال بازی Minecraft هستید، اینبار نیز همین روند را ادامه میدهیم. حالا که بازی را میشناسید، مختصات مکانها را نوشتهاید و چوب و یک میز کار در اختیار دارید، میتوانید ابزارهایی مانند تبرهای چوبی، بیل، شمشیر، تخت و سرپناهی برای خواب در شب بسازید. شما میتوانید موجودات (mobs) را بکشید، سنگها را جمعآوری کرده و معادن را کاوش کنید.

همانطور که پیشرفت میکنید، از ابزارهای سنگی به ابزارهای آهنی و در نهایت به ابزارهای الماسی میرسید. اگر این بازی را بازی کرده باشید، میدانید که رسیدن به سطح الماس نیازمند ماجراجوییهای عمیق در غارهای ترسناک و زمان و شور و شوق زیاد است.

اما این فصل درباره اصول است—ابزارهای چوبی و سنگی دنیای حریم خصوصی. اینها حداقلها و اصول اولیهای هستند که پایههای حریم خصوصی و امنیت دیجیتال شما را تشکیل میدهند. البته اصول اولیه در دنیای حریم خصوصی متفاوت هستند: آنها شامل ابزارهای رمزگذاری، ابزارهای ناشناس بودن، VPN ها، ایمیلهای امن، پیامرسانهای امن، ابزارهای مدیریت رمزعبور و ابزارهای احراز هویت چندعاملی هستند. اینها حداقلهای حریم خصوصی هستند و با مدل تهدید اکثر افراد همخوانی دارند.

رمزهای عبور و نرمافزارهای مدیریت رمز عبور

رمزهای عبور از حسابهای کاربری، دستگاهها و رازهای ما محافظت میکنند. ما باید تمام تلاش خود را برای ایمن نگه داشتن آنها و دسترسی فقط خودمان به آنها انجام دهیم. تلاش برای حفظ یک رمز عبور پیچیده ایده بدی است، و من قبلاً توضیح دادهام چرا. اگر از یک رمز عبور برای همه چیز استفاده کنید، بدون توجه به پیچیدگی آن، اگر یک نقض داده شامل حساب کاربری شما رخ دهد، تمام حسابهای دیگر شما با استفاده از آن رمز عبور فاش شده در دسترس خواهند بود. و اگر سعی کنید برای هر وبسایت رمز عبور متفاوتی به خاطر بسپارید، احتمالاً همه آنها را فراموش خواهید کرد. انسانها در به خاطر سپردن رمزهای عبور تصادفی خیلی خوب نیستند، بهویژه اگر آنها را زیاد به یاد نیاورند.

اینجا است که نرم افزارهای مدیریت رمزعبور وارد عمل میشوند. ابزارهای مدیریت رمزعبور نرمافزارهایی هستند، چه آنلاین یا آفلاین، که برای ذخیره رمزهای عبور و دیگر یادداشتها و رازها بهطور امن و با استفاده از رمزگذاری طراحی شدهاند. محتوای داخل آنها با یک رمز عبور قابل دسترسی است که معمولاً به عنوان رمز عبور اصلی شناخته میشود. هنگامی که از یک مدیر رمز عبور استفاده میکنید، یک رمز عبور پیچیده به عنوان رمز عبور اصلی خود به خاطر میسپارید که برای دسترسی به سایر رمزهای عبور داخل خزانه ابزار مدیریت رمز عبور استفاده میشود. حالا نیازی نیست هیچ رمز عبور یا راز دیگری را به یاد داشته باشید.

یک ابزار مدیریت رمز عبور خوب باید این ویژگیها را داشته باشد:

- رمزگذاری: باید رمزگذاری شده باشد. هرگز از ابزار مدیریت رمز عبوری که مطمئن از رمزگذاری آن نیستید، استفاده نکنید.

- متنباز بودن: باید متنباز باشد. در حالی که نرمافزارهای متنباز لزوماً ایمنتر نیستند، متنباز بودن به ما اجازه میدهد تا کد آنها و پیادهسازی رمزگذاری را بررسی کنیم تا مطمئن شویم ایمن هستند.

- بررسیهای مستقل: باید بهطور مستقل بررسی شده باشند. ما کارشناسان تحلیل رمزنگاری نیستیم، بنابراین یک بررسی مشخص میکند که آیا در پیادهسازی رمزنگاری نرمافزار نقصی وجود دارد یا خیر.

- آفلاین یا خود-میزبانی: بهتر است آفلاین یا خود-میزبانی باشد. استفاده از یک ابزار مدیریت رمز عبور مبتنی بر کلاد اگر بهدرستی پیادهسازی شده باشد مشکلی ندارد. حتی اگر پایگاه داده آنها فاش شود، رمزهای عبور همچنان باید رمزگذاری شده و ایمن باشند. با این حال، استفاده از مدیر رمز عبور خود-میزبانی یا آفلاین، مانند Bitwarden (که میتوان آن را خود-میزبانی کرد) یا KeePass، ریسک فاش شدن را به حداقل میرساند، زیرا احتمال اینکه شما بیشتر از سرور یک ابزار مدیریت رمز عبور با هزاران کاربر هدف قرار بگیرید، بسیار کمتر است.

انتخاب یک رمز عبور اصلی امن

اما چگونه میتوانید یک رمز عبور اصلی امن تولید کنید؟ باید ایده رمزهای عبور بهعنوان رشتههای تصادفی از حروف، اعداد و علائم نگارشی را فراموش کنید. آنها برای انسانها بسیار سخت به خاطر سپرده میشوند، اما برای رایانهها به اندازهای که فکر میکنید سخت نیستند تا از طریق حملات brute-force شکسته شوند. از طرف دیگر، عبارتهای عبور—فهرستهایی از کلمات که با یک کاراکتر جدا شدهاند—برای انسانها بهراحتی به خاطر سپرده میشوند، اما برای رایانهها بسیار سختتر است که آنها را بشکنند، زیرا معمولاً طولانیتر هستند و از پیچیدگی بیشتری نسبت به یک رمز عبور معمولی برخوردارند. آنها برای انسانها به دلیل کلمات و معانیشان قابل بهخاطر سپردن هستند، اگرچه برای رایانهها کلمات همچنان بهصورت رشتههای تصادفی ظاهر میشوند.

این عبارتهای عبور به عنوان عبارتهای Diceware شناخته میشوند. یک مثال از عبارت Diceware به این شکل است:

Batboy Wielder Defective Squire Facial Reptilian Monologue Avatar

حفاظت از رمزهای عبور اصلی

تغییر بیش از حد رمزهای عبور اصلی توصیه نمیشود، مگر اینکه مشکوک باشید که رمز عبور شما لو رفته است، زیرا این کار میتواند ریسک فراموشی آن را افزایش دهد. همچنین، یک روش خوب این است که یک پشتیبان رمزگذاریشده از رمزهای عبور خود را در مکانی امن، ترجیحاً خارج از دستگاههای خود و با یک رمز عبور متفاوت (در صورت فراموشی رمز اصلی) ذخیره کنید تا در صورت نیاز به بازیابی رمزهای عبور، خطر از دست دادن دسترسی به حسابهایتان به حداقل برسد.

امنیت ایمیل

خدمات ایمیل ذاتاً امن نیستند؛ فناوریهای جدید معمولاً قبل از امنیت ظهور میکنند، و این در مورد ایمیل و اولین پروتکلهای اینترنت نیز صادق است. اما این کمبود امنیت را میتوان تا حدی با افزودن لایههای رمزگذاری به خدمات ایمیل جبران کرد.

لایههای رمزگذاری برای امنیت ایمیل

اولین لایه رمزگذاری به کانال ارتباطی اضافه میشود. منظور از "کانال ارتباطی" کانالی است که دادهها از طریق آن به مقصد خود میرسند، نه محتوای ایمیل. این کار با افزودن TLS به لایه انتقال پروتکل ایمیل انجام میشود. امروزه اکثر ارائهدهندگان خدمات ایمیل بهطور پیشفرض TLS را فعال کردهاند، اما اگر سرویس ایمیل خود را میزبانی میکنید، باید اطمینان حاصل کنید که رمزگذاری لایه انتقال فعال است.

دومین لایه رمزگذاری برای محتوای ایمیل است. این کار میتواند با استفاده از رمزگذاری PGP یا S/MIME انجام شود، اما برای ارسال ایمیل رمزگذاریشده باید کلید عمومی گیرنده را داشته باشید. ارائهدهندگان ایمیل رمزگذاریشده و متمرکز بر حریم خصوصی مانند ProtonMail و Tutanota میتوانند این نیاز به داشتن کلید عمومی را از بین ببرند، بهشرطی که هم فرستنده و هم گیرنده از همان ارائهدهنده ایمیل استفاده کنند. بهعنوان مثال، دو کاربر ProtonMail میتوانند بدون نیاز به دانستن کلید عمومی یکدیگر، ایمیلهای رمزگذاریشده ارسال کنند.

حتی اگر محتوای ایمیل را رمزگذاری کنید، متادادههای آن همچنان رمزگذارینشده باقی میمانند. این متادادهها میتوانند شامل موارد زیر باشند:

- آدرس ایمیل فرستنده: آدرس ایمیل شخصی که ایمیل را ارسال کرده است.

- آدرس ایمیل گیرنده(ها): آدرس ایمیل گیرنده(ها) ایمیل.

- زمانسنجیها: تاریخ و زمان ارسال و گاهی اوقات زمان دریافت ایمیل.

- خط موضوع: خط موضوع ایمیل که خلاصهای از محتوای آن است.

- شناسه پیام: شناسه منحصربهفردی برای پیام ایمیل.

- مسیر بازگشت: آدرس ایمیل که ایمیلهای بازگشتی به آن ارسال میشوند.

- دریافتشده: اطلاعات مربوط به سرورهای ایمیل و شبکههایی که ایمیل در حین انتقال از آنها عبور کرده است.

- X-Mailer: یک فیلد اختیاری که نشان میدهد ایمیل با چه نرمافزاری نوشته شده است.

- نسخه MIME: نسخهای از پروتکل MIME که در ایمیل استفاده شده است.

- نوع محتوا: نوع و فرمت محتوای پیام، مانند متن ساده یا HTML.

امنیت پیامرسانی

بیشتر پیامهای چت نیز امن نیستند. بهعنوان مثال، تلگرام که بهعنوان یک اپلیکیشن پیامرسان رمزگذاریشده و امن شناخته میشود، بهطور پیشفرض رمزگذاری انتها به انتها (E2EE) ندارد. حتی زمانی که این امکان را ارائه میدهد، فقط در کلاینتهای موبایل فعال است و شما نمیتوانید از تلگرام بهصورت ایمن در کلاینت دسکتاپ استفاده کنید. علاوه بر این، تلگرام اولین و مهمترین قانون رمزنگاری را نقض میکند: "رمزنگاری خود را نسازید." تلگرام از یک طرح رمزنگاری خودساخته برای چتهای E2EE خود استفاده میکند که باعث میشود امنیت آن زیر سؤال برود. همچنین، سرورهای تلگرام متنباز نیستند؛ هیچکس نمیداند پیامها و دادهها روی تلگرام چگونه ذخیره میشوند، آیا رمزگذاری شدهاند یا چه کسی به این سرورها دسترسی دارد. تلگرام در نظر من مثال خوبی از یک پیامرسان ضعیف است. در حالی که پیامرسانهایی بدتر از تلگرام نیز وجود دارند، آنها ادعای حریم خصوصی و امنیت نمیکنند. بنابراین، من تلگرام را بهعنوان یک مثال بد استفاده میکنم تا توضیح دهم که یک اپلیکیشن پیامرسان امن باید چه ویژگیهایی داشته باشد.

ویژگیهای یک پیامرسان امن

- رمزگذاری انتها به انتها: یک پیامرسان امن باید E2EE را با یک طرح رمزنگاری شناختهشده و بررسیشده ارائه دهد. تلگرام تا حدودی این ویژگی را دارد، اما رمزنگاری آن قابل اعتماد نیست.

- ثبتنام ناشناس: یک پیامرسان خصوصی باید به شما اجازه دهد بهطور ناشناس ثبتنام کنید، معمولاً با استفاده از یک ایمیل. تلگرام و سیگنال از شماره تلفن استفاده میکنند که برای کاهش هرزنامه منطقی است، اما روشهایی برای دور زدن آن وجود دارد، مانند خرید یک شماره VoIP ناشناس با استفاده از Monero یا پول نقد.

- شفافیت: یک پیامرسان امن باید شفاف باشد که دادهها چگونه ذخیره میشوند، چه دادههایی ذخیره میشوند و در چه شرایطی ممکن است دادهها به مقامات تحویل داده شوند.

- جمعآوری متاداده: هر پیام و حسابی دارای متاداده است که معمولاً رمزگذاری نمیشود. تلگرام مقدار زیادی متاداده درباره شما جمعآوری میکند، از جمله نام، تاریخ ثبتنام، آدرسهای IP، ایمیل 2FA، شماره تلفن، مخاطبین، افرادی که با آنها بهطور مکرر صحبت میکنید و تمام پیامهای شما (اگر از E2EE استفاده نکنید). آنها میتوانند این دادهها را در صورت لزوم به مقامات تحویل دهند. در مقابل، سیگنال اطلاعات کمی درباره شما جمعآوری میکند و حتی اگر با حکم دادگاه مجبور به تحویل دادهها شود، چیزی برای تحویل دادن ندارد.

- محبوبیت: ما نمیتوانیم همه را مجبور کنیم از یک اپلیکیشن استفاده کنند. اگر همه کسانی که میشناسم از تلگرام استفاده میکنند، من هم مجبورم از تلگرام استفاده کنم. این یک عامل مهم برای یک پیامرسان است. ممکن است من بهجای سیگنال از Matrix استفاده کنم، علیرغم اینکه سیگنال امنیت بهتری دارد و متاداده کمتری جمعآوری میکند، زیرا اکثر افرادی که با آنها صحبت میکنم از Matrix استفاده میکنند و مجبور به انجام برخی فداکاریها هستم.

مدل تهدید شما در اینجا نقش بزرگی دارد. ممکن است برای شما مهم نباشد که تلگرام یا هر شرکت دیگری پیامهای شما را با دوستانتان بخواند. این بستگی به شما و مدل تهدیدتان دارد.

انتخاب یک VPN امن

بهطور معمول، هنگامی که از اینترنت استفاده میکنید، ISP شما میتواند بهصورت فنی تمام دادههایی را که از طریق شبکه عبور میکند، ببیند. با این حال، با توجه به اینکه اکثر وبسایتها و سرویسها از رمزگذاری TLS/SSL پشتیبانی میکنند، ISP شما نمیتواند بیشتر دادهها را ببیند، اما همچنان میتواند آدرس IP و نام دامنهای که درخواست میکنید را تشخیص دهد. هر چیزی که ISP شما میتواند ببیند، ارائهدهنده VPN شما نیز میتواند ببیند. به همین دلیل، استفاده از VPN بهطور عمده به معنای تغییر محل اعتماد است. بهعنوان مثال، ISP من اطلاعات زیادی را لاگ میکند که ترجیح میدهم لاگ نشود و این اطلاعات را برای مدت طولانی نگه میدارد. با این حال، ارائهدهنده VPN من (ProtonVPN و Mullvad) قول میدهد که هیچ چیزی لاگ نکند. آنها VPN های معتبری هستند که بر حریم خصوصی تمرکز دارند و اجازه پرداخت ناشناس میدهند، بهویژه Mullvad VPN. در این سناریو، من ترجیح میدهم همیشه از VPN استفاده کنم، زیرا بیشتر از ISP به آن اعتماد دارم.

گاهی اوقات، استفاده از VPN بهمنظور دور زدن سانسور است. VPN ها برای این منظور عالی هستند، زیرا دادههای عبوری از شبکه را رمزگذاری میکنند و سیستمهای سانسور را در تشخیص آنها دچار مشکل میکنند. اما حتی در این حالت نیز، موضوع تغییر محل اعتماد است و VPN باید دادههای کمی درباره ما و فعالیتهای ما جمعآوری کند.

graph TD;

Client[Client Device]

ISP[Internet Service Provider]

VPN_Server[VPN Server]

Destination[Destination Server]

Client -->|Encrypted VPN Tunnel| VPN_Server

VPN_Server -->|Regular Traffic| Destination

Client -->|Regular Traffic| ISP

ISP -->|Encrypted VPN Tunnel| VPN_Server

ISP -.->|Encrypted Data| Destination

برای من، یک ارائهدهنده VPN باید ویژگیهای زیر را داشته باشد:

- رمزگذاری قوی: باید از روشها و پروتکلهای رمزگذاری امن، مانند WireGuard و OpenVPN، استفاده کند و روشی برای رمزگذاری داشته باشد که از Perfect Forward Secrecy پشتیبانی کند. Perfect Forward Secrecy تضمین میکند که حتی اگر کلید اصلی به خطر بیفتد، دادههای رمزگذاریشده قابل دسترسی نباشند.

- سیاست عدم نگهداری لاگها: یک ارائهدهنده VPN خصوصی نباید لاگهای فعالیتهای کاربر، اتصالات، زمانسنجیها یا آدرسهای IP را نگهداری کند. بهعنوان مثال، ارائهدهندگانی مانند Mullvad، ProtonVPN و Windscribe اطلاعات زیادی درباره ترافیک شما جمعآوری نمیکنند.

- محافظت در برابر نشت DNS: یک VPN امن و خصوصی باید اطمینان حاصل کند که درخواستهای DNS از طریق تونل VPN ارسال میشوند، نه از طریق ISP کاربر. این کار از نشت اطلاعات مربوط به وبسایتهای بازدیدشده به ISP جلوگیری میکند.

- قطعکن (Kill Switch): یک VPN خصوصی باید ویژگیای داشته باشد که در صورت قطع اتصال VPN، کاربر را از اینترنت جدا کند تا اطمینان حاصل شود که هیچ دادهای از طریق یک اتصال رمزگذارینشده ارسال نمیشود.

- پنهانسازی آدرس IP: VPN باید آدرس IP واقعی کاربر را با یکی از آدرسهای IP سرورهای VPN جایگزین کند.

- مسیر چندگانه (Multi-Hop): یک ویژگی مفید برای VPN این است که ترافیک کاربر از طریق چندین سرور در مکانهای مختلف عبور کند و یک لایه اضافی از امنیت و حریم خصوصی ایجاد کند.

- احراز هویت امن: یک ارائهدهنده VPN ایدهآل باید سیستمهای احراز هویت چندعاملی (مانند TOTP یا حتی کدهای احراز هویت از طریق پیامک/ایمیل) داشته باشد تا از حسابهای کاربری محافظت کند.

- سرورهای خصوصی: باید از سرورهای خصوصی یا اختصاصی بهجای سرورهای مشترک استفاده کند تا خطر رهگیری دادهها کاهش یابد.

- پنهانسازی (Obfuscation): باید ویژگیهای پنهانسازی برای دور زدن سیستمهای سانسور مانند Deep Packet Inspection (DPI) داشته باشد که ترافیک VPN را به شکل ترافیک عادی درآورد، معمولاً با استفاده از پروتکل پنهانسازی مانند obfs4 یا ScrambleSuit.

- حوزه قضایی: بهتر است که در کشوری با قوانین قوی حفظ حریم خصوصی مستقر باشد و خارج از نفوذ ائتلافهای نظارتی مانند Five Eyes، Nine Eyes یا Fourteen Eyes باشد.

- بررسیهای منظم: باید بررسیهای امنیتی منظم توسط اشخاص ثالث مستقل داشته باشد تا سیاست عدم نگهداری لاگها و امنیت کلی سرویس تأیید شود.

این ویژگیها بسته به مدل تهدید کاربر متفاوت است. همه افراد به ویژگیهایی مانند مسیر چندگانه یا سیاستهای عدم نگهداری لاگها اهمیت نمیدهند. همیشه باید بر اساس مدل تهدید خود عمل کنید.

امنیت/حریم خصوصی سیستمعاملها

سیستمعاملها نرمافزاری هستند که با سختافزار ارتباط برقرار میکنند و منابع سختافزاری مانند تخصیص حافظه، زمانبندی وظایف، فرآیندهای I/O و موارد دیگر را مدیریت میکنند. در حالی که اینها از عملکردهای اصلی یک سیستمعامل (یا هسته آن) هستند، لایههای نرمافزار روی هسته انباشته میشوند تا یک سیستمعامل قابل استفاده ایجاد کنند، که میتواند تأثیر زیادی بر حریم خصوصی و امنیت کاربران داشته باشد.

اندروید

پروژه متنباز اندروید (AOSP) یک سیستمعامل مناسب و امن است که بوتهای تأییدشده، محافظت از اپلیکیشنها (یک ویژگی امنیتی مهم) و سیستم مدیریت مجوز قوی دارد.

با این حال، زمانی که یک گوشی اندرویدی میخرید، سیستمعامل آن معمولاً نسخه اصلی اندروید نیست. اغلب با بسیاری از اپلیکیشنها و ویژگیهای اضافی که عمدتاً برای جمعآوری دادهها از فعالیتهای کاربران طراحی شدهاند، تغییر داده میشود.

برای رفع این مشکل، ROMهای سفارشی طراحی شدهاند. حتی بدون ROMهای سفارشی، بسیاری از ویژگیهای غیرضروری را میتوان غیرفعال کرد تا جمعآوری دادهها به حداقل برسد.

نکته مهمتر از جمعآوری دادهها این است که اطمینان حاصل کنید گوشی با آخرین پچهای امنیتی بهروزرسانی شده و از روت کردن خودداری کنید (زیرا میتواند محافظت اپلیکیشن را از بین ببرد و امنیت گوشی را به خطر بیندازد).

روی برخی از گوشیها، مانند Google Pixel، میتوانید GrapheneOS نصب کنید، که یک ROM سفارشی اندرویدی بسیار امن و محترم به حریم خصوصی است.

iOS

برخلاف اندروید، iOS متنباز نیست، بنابراین نمیتوانیم مطمئن باشیم که بهصورت داخلی چگونه کار میکند، و اگر یک آیفون دارید، کار زیادی نمیتوانید برای تغییر آن انجام دهید. با این حال، میتوانید تنظیمات را تغییر داده و ویژگیهای غیرضروری را برای رفع نیازهای خود غیرفعال کنید.

ویندوز

مایکروسافت ویندوز یکی از رایجترین سیستمعاملهای رایانههای شخصی است، اما امنیت و حریم خصوصی آن قابل تحسین نیست. مقدار زیادی دادههای telemetry به مایکروسافت ارسال میکند و متنباز نیست، که رفع باگهای امنیتی را سختتر میکند و تعداد زیادی آسیبپذیری روز صفر برای ویندوز وجود دارد.

شاید تنظیماتی برای تغییر و تنظیم وجود داشته باشد، اما گزینه امنتر این است که یک توزیع لینوکس نصب کنید و در صورت نیاز مطلق به داشتن یک دستگاه ویندوزی، از ویندوز در یک ماشین مجازی ایزوله استفاده کنید.

لینوکس

لینوکس یک سیستمعامل رایگان و متنباز با ویژگیهای عالی حفظ حریم خصوصی است. از آنجا که متنباز است و مدتهاست که وجود دارد، تعداد کمی از آسیبپذیریهای روز صفر برای آن وجود دارد.

لینوکس هزاران توزیع برای انتخاب دارد، که آن را برای هر نیازی که ممکن است داشته باشید، مناسب میکند. همچنین انواع مختلفی از هسته لینوکس، مانند linux-hardened، وجود دارند که برای داشتن ویژگیهای امنیتی بیشتر بهطور پیشفرض طراحی شدهاند.

اینها حداقلهای حریم خصوصی و امنیت بودند. با پیشرفت کتاب، فصلها بیشتر فنی خواهند شد و تمرکز بیشتری بر ناشناس بودن خواهند داشت. فصل بعدی درباره رمزگذاری خواهد بود، زیرا این اساس امنیت در دنیای آنلاین است.

فصل ۵

ابزارهای رمزگذاری بخش جداییناپذیر از امنیت، حریم خصوصی و ناشناس بودن در دنیای آنلاین هستند. شما نمیتوانید به ناشناس بودن برسید اگر حریم خصوصی نداشته باشید، نمیتوانید حریم خصوصی داشته باشید اگر امن نباشید، و نمیتوانید امن باشید اگر رمزگذاری وجود نداشته باشد.

رمزگذاری مانند خانهای است که در Minecraft میسازید؛ فقط به شما اجازه میدهد وارد شوید، نه به زامبیها و موجودات (mobs)، و چیزهای شما را زمانی که در خانه نیستید، امن نگه میدارد. الگوریتم و طرح رمزگذاری مانند موادی است که خانه شما از آنها ساخته شده است. یک طرح یا الگوریتم رمزگذاری ضعیف مانند خانهای در Minecraft است که با خاک یا چوب ساخته شده است؛ ممکن است با انفجار یک موجود Creeper در نزدیکی آن تخریب شود یا اگر تصادفاً آن را با یک چخماق روشن کنید، آتش بگیرد. هرچه الگوریتم بیشتر بررسی و آزمایش شود، امنتر میشود. بنابراین، اولین قانون رمزگذاری این است که هرگز رمزگذاری خودتان را ایجاد نکنید، زیرا این کار مانند ساختن خانهای از هوا در Minecraft است، بدون ساختار و مواد با کیفیت، که با حملات ساده یک حرفهای از هم میپاشد.

هرگز رمزنگاری خودتان را ایجاد نکنید

اگر در دنیای رمزنگاری تازهکار هستید، ممکن است فکر کنید اگر یک الگوریتم رمزنگاری برای دیگران ناشناخته باشد، ایمنتر خواهد بود، اما این در هیچوجه درست نیست. یک الگوریتم رمزنگاری باید نه به این دلیل که هیچکس نمیداند چگونه کار میکند، بلکه به دلیل امنیت خود الگوریتم ایمن باشد. الگوریتم باید تحت انواع حملات، چه خود الگوریتم و چه پیادهسازی آن، قرار گیرد. وقتی بدون آسیب باقی بماند، آنگاه بهعنوان امن برای استفاده در نظر گرفته میشود. بهعنوان مثال، الگوریتمهایی مانند AES، Twofish، Serpent و ChaCha20 همگی از فرآیند آزمون توسط ریاضیدانان و رمزنگاران واقعی عبور کردهاند و بهاندازه کافی قدیمی هستند که امنیت آنها اثبات شده باشد.

وقتی تصمیم میگیرید که طرح یا الگوریتم رمزنگاری خودتان را ایجاد کنید، این کار مانند جادوگری در مقابل یک الگوریتم رمزنگاری شناختهشده است، زیرا شما ریاضیدان، رمزنگار یا تحلیلگر رمزنگاری نیستید. نمیتوانید الگوریتم خودتان را بسازید و همچنین نمیتوانید آن را بهطور مؤثر آزمایش و حمله کنید. وقتی الگوریتم شما با یک فرد حرفهای که دههها با این نوع موارد کار کرده است، روبهرو شود، الگوریتم شما هیچ شانسی نخواهد داشت.

اینجا یک نقلقول از کتاب Introduction to Cryptography نوشته خالق PGP آمده است:

وقتی من در اوایل دهه ۷۰ در دانشگاه بودم، یک طرح رمزگذاری که به نظر من بسیار درخشان بود، ابداع کردم. یک جریان عدد تصادفی ساده به جریان متن اصلی اضافه شد تا متن رمز تولید شود. این ظاهراً هرگونه تحلیل فرکانس متن رمز را خنثی میکرد و برای حتی پیچیدهترین آژانسهای اطلاعاتی دولتی غیرقابل شکستن بود. من خیلی به دستاورد خودم افتخار میکردم.

سالها بعد، این همان طرح را در چندین کتاب درسی مقدماتی رمزنگاری و مقالات آموزشی پیدا کردم. چقدر خوب. دیگر رمزنگاران نیز به همان طرح فکر کرده بودند. متأسفانه، این طرح بهعنوان یک تکلیف ساده در مورد چگونگی استفاده از تکنیکهای ابتدایی رمزنگاری برای بهسادگی شکستن آن ارائه شده بود. این بود از طرح درخشان من.

از این تجربه فروتنانه یاد گرفتم که چقدر آسان است که به یک حس امنیت کاذب بیفتیم وقتی که یک الگوریتم رمزگذاری را طراحی میکنیم. اکثر مردم نمیدانند که چقدر سخت است که یک الگوریتم رمزگذاری طراحی کنیم که بتواند در مقابل حملهای طولانی و مصمم از سوی یک حریف مجهز مقاومت کند.

-- خالق PGP، فیل زیمرمن

این تجربه نشان میدهد که حتی افراد باهوش هم میتوانند دچار اشتباه شوند و امنیت را بهطور نادرست تصور کنند. به همین دلیل است که همیشه باید به الگوریتمهای رمزنگاری شناختهشده و آزموده شده اعتماد کرد.

حتی امنترین الگوریتمها نیز میتوانند آسیبپذیر باشند

این تنها الگوریتم رمزنگاری نیست که باید امن باشد؛ پیادهسازی آن نیز باید امن، شناختهشده و بررسیشده باشد، هم در سطح نرمافزار و هم سختافزار. چندین نوع حمله میتواند از طریق پیادهسازی یک الگوریتم انجام شود، مانند:

-

حملات زمانبندی (Timing Attacks): در این نوع حمله، مهاجم زمان لازم برای انجام عملیاتهای رمزنگاری را اندازهگیری میکند و از این اطلاعات برای استنتاج کلیدهای مخفی استفاده میکند. این اطلاعات به او کمک میکند تا تشخیص دهد که چه مقدار زمان برای هر عملیات خاص صرف میشود و از آن به عنوان یک سرنخ برای دستیابی به کلیدها بهره ببرد.

-

تحلیل ساده توان (Simple Power Analysis - SPA): مهاجم از طریق ردیابی میزان مصرف انرژی در هنگام اجرای عملیات رمزنگاری، تلاش میکند تا کلیدها یا اطلاعات حساس دیگر را استخراج کند. مصرف انرژی میتواند سرنخهایی درباره فرآیندهای داخلی سیستم به مهاجم بدهد.

-

تحلیل تفاضلی توان (Differential Power Analysis - DPA): این حمله مشابه تحلیل ساده توان است، اما پیچیدهتر است. مهاجم دادههای مصرف انرژی را در طول عملیاتهای مختلف رمزنگاری جمعآوری میکند و با استفاده از روشهای آماری، کلید مخفی را استخراج میکند.

-

حملات الکترومغناطیسی (Electromagnetic Attacks - EM Attacks): مهاجم از انتشار الکترومغناطیسی دستگاه برای بهدستآوردن اطلاعات درباره وضعیت داخلی دستگاه استفاده میکند و کلیدهای مخفی را استخراج میکند. این حملات معمولاً با اندازهگیری و تحلیل امواج الکترومغناطیسی انجام میشود.

-

حملات تزریق خطا (Fault Injection Attacks): مهاجم با استفاده از تکنیکهایی مانند ایجاد خطاهای ولتاژی، یا استفاده از لیزر برای ایجاد خطاهای کوچک، تلاش میکند دستگاه را به اشتباه بیاندازد و از خروجیهای نادرست برای استنتاج کلید مخفی استفاده کند.

-

حملات کش (Cache Attacks): در این نوع حمله، مهاجم از زمانبندی کش (Cache Timing) برای شناسایی اینکه کدام بخش از حافظه در هنگام عملیات رمزنگاری دسترسی شده، استفاده میکند و کلیدهای مخفی را از این طریق استنتاج میکند.

-

حملات سردراهاندازی (Cold Boot Attacks): مهاجم با فریز کردن رم (حافظه دسترسی تصادفی) تلاش میکند تا وضعیت حافظه را حفظ کند و پس از ریاستارت سیستم، محتویات حافظه را خوانده و کلیدهای رمزنگاری را استخراج کند.

-

تحلیل تفاضلی خطا (Differential Fault Analysis - DFA): در این نوع حمله، مهاجم خروجیهای صحیح و نادرست یک عملیات رمزنگاری را مقایسه میکند تا اطلاعاتی درباره وضعیت داخلی سیستم و کلیدهای مخفی بهدست آورد.

-

حملات گلیچ (Glitching Attacks): مهاجم با ایجاد گلیچ (اختلال) در برق یا کلاک سیستم، باعث میشود که عملیاتهای رمزنگاری بهصورت نادرست انجام شود و سپس خروجیهای نادرست را تحلیل میکند تا کلیدهای مخفی را استخراج کند.

-

سرریز بافر (Buffer Overflow): مهاجم دادههای ورودی را طوری تنظیم میکند که باعث سرریز بافر شود و کنترل جریان اجرای برنامه را بهدست گیرد تا کلیدها یا دادههای حساس را استخراج کند.

-

حملات کانال جانبی از طریق منابع مشترک (Side-Channel via Shared Resources): مهاجم با اجرای کدی بر روی همان سیستمی که نرمافزار رمزنگاری در حال اجرا است، از رفتار منابع مشترک (مانند کش، زمانبندی و پردازش) برای استنتاج کلیدهای مخفی استفاده میکند.

-

حملات فیزیکی (Physical Attacks): مهاجم از تکنیکهای فیزیکی مانند میکروپرابگذاری (Microprobing) برای خواندن مستقیم محتویات حافظه یا دستکاری اجزای سختافزاری استفاده میکند تا کلیدهای مخفی یا دادههای حساس را استخراج کند.

این حملات میتوانند بر الگوریتمهایی که بهطور معمول غیرقابل شکستن تلقی میشوند، تنها از طریق پیادهسازی آنها انجام شوند. البته، این حملات نیز قابل جلوگیری هستند. نرمافزار یا دستگاهی که بهخوبی بررسی و آزموده شده است، احتمالاً در برابر اکثر این حملات یا همه آنها مقاوم است.

برخی از بهترین روشها برای جلوگیری از این نوع حملات شامل بهروزرسانی مداوم نرمافزار، جستجوی بررسیهای مستقل، استفاده از کتابخانههای اثباتشده (اگر شما یک ابزار نیازمند رمزنگاری توسعه میدهید) و استفاده از الگوریتمها، حالتها و طرحهای رمزنگاری استاندارد است.

دادههای خود را در حالت استراحت رمزگذاری کنید

رمزگذاری تنها برای کانالهای ارتباطی، پیامرسانها، VPNها و غیره نیست. دادههای آفلاین شما نیز نیاز به رمزگذاری دارند. درست مانند وقتی که وسایل مهم خود را در یک گاوصندوق قرار میدهید و تنها زمانی که گاوصندوق باز میشود، آنها در دسترس شما هستند، دادههای شما روی گوشی، رایانه، NAS (ذخیرهساز متصل به شبکه)، فلش USB و دیگر دستگاهها نیز باید رمزگذاری شوند تا فقط زمانی که باز میشوند، دادهها در دسترس باشند. رمزگذاری دادهها در حالت استراحت به این معنا نیست که اگر بدافزاری به رایانه شما نفوذ کند نمیتواند به دادههایتان دسترسی پیدا کند، بلکه به این معناست که وقتی از آنها استفاده نمیکنید و آنها قفل هستند، دادهها غیرقابل دسترسی میشوند.

تصور کنید شخصی لپتاپ شما را سرقت میکند. اگر رمزگذاری نشده باشد، او به سادگی میتواند هارد دیسک را خارج کرده و تمام دادههای آن را سرقت کند، اما اگر دادهها رمزگذاری شده و قفل باشند، نباید هیچ راهی برای دسترسی به دادهها وجود داشته باشد.

برای رمزگذاری هارد دیسکهای خود میتوانید از نرمافزارهایی مانند VeraCrypt استفاده کنید اگر سازگاری میان سیستمهای مختلف برایتان مهم است. در ویندوز، نرمافزار BitLocker وجود دارد، و در لینوکس میتوانید از cryptsetup یا فایلسیستمی که امکان رمزگذاری دارد، استفاده کنید.

اما تفاوتهایی بین ابزارهای رمزگذاری کانتینر مانند VeraCrypt و cryptsetup و رمزگذاری در سطح فایلسیستم مانند fscrypt وجود دارد. در اینجا برخی از تفاوتهای کلیدی آورده شده است:

| ویژگی | رمزگذاری فایلسیستم | رمزگذاری کانتینر |

|---|---|---|

| دامنه رمزگذاری | فایلها/دایرکتوریهای جداگانه | حجمها/کانتینرهای کامل |

| یکپارچگی | در فایلسیستم ساخته شده (مثلاً ext4, F2FS) | جدا از فایلسیستم |

| عملکرد | سربار کمتر، رمزگذاری انتخابی | سربار بیشتر، همه دادهها را رمزگذاری میکند |

| مدیریت کلید | کلیدهای کاربرمحور، چندین کلید برای فایل/دایرکتوری | یک کلید یا رمزعبور برای هر کانتینر |

| سهولت استفاده | پس از تنظیم، شفاف و بیدردسر | نیاز به مونت/آنمونت کانتینرها |

| سازگاری بینپلتفرم | محدود به فایلسیستمهای پشتیبانیشده | پشتیبانی گسترده (ویندوز، لینوکس، macOS) |

| امنیت | دادهها را رمزگذاری میکند، اما همیشه متادادهها را رمزگذاری نمیکند | همه دادهها و متادادهها را رمزگذاری میکند |

| موارد استفاده | رمزگذاری انتخابی، حساس به عملکرد | رمزگذاری کامل حجم، نیاز به پشتیبانی بینپلتفرم |

هنگامی که به رمزگذاری کامل دیسک میپردازید، داشتن سختافزار مدرن واقعاً به امنیت و عملکرد رمزگذاری کمک میکند، زیرا پردازندههای مدرن ویژگیهای شتابدهنده AES دارند که به آنها اجازه میدهد بدون تأثیر زیاد بر عملکرد ورودی/خروجی (I/O)، عملیات رمزگذاری و رمزگشایی AES را انجام دهند. همچنین، اکثر دستگاههای مدرن دارای TPM (ماژول پلتفرم امن) هستند که ریزکنترلگرهای سختافزاری طراحیشده برای بهبود امنیت در سطح سختافزار هستند و محیطی امن برای تولید، ذخیرهسازی و مدیریت کلیدهای رمزنگاری فراهم میکنند.

پشتیبانهای خود را در مکانی دور و رمزگذاریشده نگه دارید

مهمترین نکته در مورد گرفتن پشتیبان از دادهها این است که آنها باید در مکانی دور از محل اصلی نگهداری شوند. در غیر این صورت، شما فقط یک کپی از دادههای خود تهیه کردهاید، نه یک پشتیبان. یک پشتیبان خوب باید حتی در صورتی که خانه شما بهطور کامل در آتش بسوزد، قابل بازیابی باشد و فقط توسط شما و نه هیچکس دیگری قابل بازیابی باشد.

همیشه باید پشتیبانهای خود را بهطور امن و رمزگذاریشده نگهداری کنید، بهویژه برای چیزهایی مانند کیفپولهای رمزنگاری، پشتیبان کلیدهای GPG و رمزهای عبور. این کار باید بهصورت استراتژیک و منظم انجام شود. برای دادههایی که بازیابی آنها بسیار مهم است، مانند کیفپولهای رمزنگاری و کلیدهای GPG، ممکن است نیاز داشته باشید آنها را در چندین مکان مختلف ذخیره کنید، از جمله خارج از خانه (این مکان میتواند یک سرویس ابری نیز باشد، فقط برای مواقع وقوع بلایای طبیعی) و روی دستگاههای مختلف مانند DVDها، فلش USBها، هارد دیسکها و کارتهای SD.

برای این کار، ابتدا باید یک استراتژی پشتیبانگیری توسعه دهید تا بدانید چه دادههایی مهمتر هستند، چگونه قرار است پشتیبانگیری را انجام دهید، چگونه قرار است پشتیبانها را رمزگذاری کنید و در کجا آنها را ذخیره کنید. این کار را بهطور منظم انجام دهید اگر دادههای شما تمایل به تغییر دارند. برخی دادهها ممکن است نیاز به پشتیبانگیری هفتگی نداشته باشند، اما برخی دیگر نیاز دارند و برخی ممکن است روزانه تغییر کنند. این موضوع بستگی به دادههای شما و استراتژی پشتیبانگیری شما دارد.

یک استراتژی پشتیبانگیری خوب و شناختهشده، قانون ۳-۲-۱ است که به این معناست:

- سه نسخه از دادهها: یک نسخه اصلی و دو نسخه پشتیبان.

- دو نوع رسانه مختلف: مانند هارد دیسکهای داخلی/خارجی، SSDها و فضای ذخیرهسازی ابری.

- یک نسخه خارج از محل: یک نسخه پشتیبان را در مکانی دور از محل اصلی یا در فضای ابری نگهداری کنید تا در برابر بلایای فیزیکی محافظت شود.

برای ذخیرهسازی ابری، بهتر است از یک ارائهدهنده معتبر استفاده کنید. حتی سرویسهایی مانند Google Drive، اگرچه حریم خصوصی آنها خوب نیست، گزینهای مطمئنتر نسبت به سایر سرویسها خواهند بود. همچنین میتوانید فضای ذخیرهسازی ابری خود را میزبانی کنید، اما هرگز به اندازه یک شرکت بزرگ مانند گوگل قابل اعتماد نخواهد بود.

میتوانید روی NAS (ذخیرهساز متصل به شبکه) سرمایهگذاری کنید تا پشتیبانگیری خودکار و متمرکز انجام دهید، و میتوانید آن را برای RAID (آرایه افزونهای از دیسکهای مستقل) پیکربندی کنید تا از دادهها بهطور افزونه محافظت شود. مطمئن شوید که از دادههای خود اسنپشات (snapshot) میگیرید و نسخهبندی میکنید تا بتوانید بهراحتی آنها را بازیابی کنید.

همیشه پشتیبانهای خود را بهطور منظم تست کنید تا مطمئن شوید که معتبر و قابل بازیابی هستند. در غیر این صورت، ممکن است سالها دادههای خراب را پشتیبانگیری کنید و زمانی که نیاز به بازیابی دادهها دارید، نتوانید این کار را انجام دهید و تمام دادههای شما از بین رفته باشد.

در نهایت، یک طرح بازیابی از فاجعه (Disaster Recovery Plan) توسعه دهید و اطمینان حاصل کنید که دستورالعملهای واضحی برای بازیابی دادهها در صورت بروز حادثههای از دست دادن دادهها دارید.

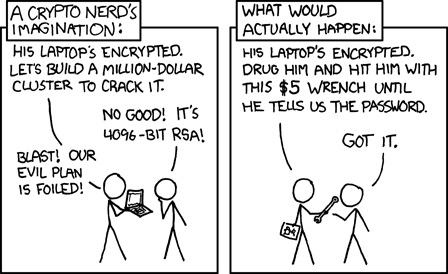

حمله آچار پنج دلاری

مهم نیست که یک هارد دیسک چقدر امن رمزگذاری شده باشد، همیشه در برابر حمله آچار پنج دلاری آسیبپذیر است. این به این معناست که همیشه کسی میتواند با یک آچار پنج دلاری شما را تهدید کند تا رمزهای عبور خود را فاش کنید. چگونه میتوان از این موضوع جلوگیری کرد؟ خوب، این موضوع پیچیده است، اما چند کار وجود دارد که میتوانید انجام دهید.

۱. داشتن یک سیستم Kill Switch (کلید قطعکن)

ایجاد یک سیستم کلید قطعکن که در صورت وارد کردن یک رمز عبور خاص، فایل کلیدی بهطور دائمی پاک شود، میتواند دادههای شما را با دسترسیناپذیر کردن برای همه، از جمله خود شما، حفظ کند. در این حالت حتی خودتان هم قادر به بازیابی دادهها نخواهید بود.

یا میتوانید بهجای آن یک دکمه اضطراری ایجاد کنید. در صورتی که به یک موقعیت بحرانی مانند ربودهشدن دچار شدید، این دکمه میتواند مقامات را مطلع کند. همه چیز به مدل تهدید شما بستگی دارد. بسته به تهدیدهایی که ممکن است دادههای شما را هدف قرار دهند، ممکن است نیاز داشته باشید این سیستم را برای تطبیق با شرایط تغییر دهید.

۲. داشتن یک سیستم طعمه (Decoy System)